07

مهمهمترین تغییرات BitLocker در ویندوز 11 + نحوه فعال و غیرفعالسازی

- نویسنده : آیسان بهرمند

- ارسال شده در: 25 نوامبر 2025

- ارسال دیدگاه: 0

تغییرات کلیدی BitLocker در ویندوز 11 و روش فعال/غیرفعالسازی آن

فهرست مطالب

۱. مقدمه: چرا BitLocker اهمیت دارد

امنیت دادهها یکی از مهمترین دغدغههای کاربران و سازمانهاست. با افزایش حملات سایبری و سرقت دستگاهها، حفاظت از اطلاعات حساس ضروری است. BitLocker یک ابزار داخلی در ویندوز است که درایوها را رمزگذاری میکند و از دسترسی غیرمجاز به دادهها جلوگیری میکند.

رمزگذاری با BitLocker به این معناست که حتی اگر لپتاپ یا هارد شما به سرقت برود، بدون کلید رمزنگاری نمیتوان به محتوای آن دسترسی داشت. این قابلیت به خصوص برای افراد حرفهای، شرکتها و کسانی که دادههای مهم و محرمانه دارند حیاتی است.

یکی دیگر از مزایای BitLocker، یکپارچگی آن با سیستمعامل است. شما نیازی به نصب نرمافزار جانبی ندارید و همه عملیات از طریق تنظیمات ویندوز، کنترل پنل، یا ابزارهای خط فرمان انجام میشود. این باعث میشود مدیریت رمزگذاری راحت و امن باشد.

در محیط سازمانی، BitLocker به مدیران سیستم امکان میدهد سیاستهای امنیتی متمرکز ایجاد کنند. به عنوان مثال، میتوان تعیین کرد که همه درایوهای سازمانی باید با TPM رمزگذاری شوند یا حداقل طول رمز عبور مشخص شود. این قابلیتها ریسک نشت دادهها را به میزان قابل توجهی کاهش میدهند.

همچنین BitLocker با ویژگیهایی مانند کلید بازیابی و حالت معلقسازی (suspend) امنیت انعطافپذیری ارائه میدهد. به این معنا که کاربران میتوانند در شرایط خاص، مانند ارتقای سیستم یا تغییر سختافزار، فرایند رمزگذاری را بهطور موقت متوقف کنند بدون اینکه خطر از دست رفتن دادهها وجود داشته باشد.

همچنین بخوانید: کامپیوتر و ویندوز: 30 نکته کاربردی برای کارکرد بهتر

۲. تغییرات کلیدی BitLocker در ویندوز ۱۱

۲.۱ فعالسازی خودکار Device Encryption

-

در ویندوز ۱۱، بسیاری از دستگاهها بهصورت خودکار «Device Encryption» را فعال میکنند؛ این گزینه معادل BitLocker است ولی برای برخی دستگاهها بهطور پیشفرض فعال میشود.

-

این تغییر باعث میشود کاربرانی که تجربه فنی زیادی ندارند، بهطور سادهتری امنیت دادههای خود را تضمین کنند.

-

در سیستمهایی که از Modern Standby پشتیبانی میکنند، این قابلیت بسیار مفید است زیرا رمزگذاری پسزمینه بدون دخالت زیاد کاربر انجام میشود.

-

با این حال، این فعالسازی خودکار نیازمند رعایت پیشنیازهایی مثل TPM است که در ادامه به آنها اشاره خواهیم کرد.

-

مایکروسافت همچنین رابط کاربری Device Encryption را در بخش تنظیمات ویندوز گنجانده است تا کاربران بتوانند وضعیت رمزگذاری را به راحتی بررسی یا غیرفعال کنند.

۲.۲ الگوریتم رمزنگاری پیشفرض جدید

-

در ویندوز ۱۱، الگوریتم رمزنگاری بهبودیافتهای برای BitLocker در نظر گرفته شده است تا امنیت بیشتری فراهم شود.

-

مثلاً استفاده از حالت XTS-AES بهصورت پیشفرض مرسومتر شده که نسبت به روشهای قدیمیتر مقاومت بیشتری در برابر حملات دارد.

-

این الگوریتم جدید طوری طراحی شده که از نظر کارایی نیز بهینه است، یعنی تأثیر کمتری بر کارایی سیستم در زمان رمزگذاری دارد.

-

همچنین گزینههایی برای انتخاب بین حالت جدید (New mode) و حالت سازگار (Compatible mode) وجود دارد، که برای سازگاری با سیستمهای قدیمیتر مفید است.

-

این تنوع الگوریتم به کاربر یا سازمان انعطاف میدهد که متناسب با نیاز امنیتی خود، بهترین تنظیمات را انتخاب کند.

۲.۳ الزامات TPM در ویندوز ۱۱

-

ویندوز ۱۱ بهصورت رسمی TPM 2.0 را بهعنوان یکی از پیشنیازهای امنیتی اصلی معرفی کرده است، که روی عملکرد BitLocker تأثیر مستقیم دارد.

-

TPM بخشی از سختافزار است که کلیدهای رمزنگاری را بهصورت ایمن نگهداری میکند و باعث میشود نفوذ فیزیکی به دستگاه به تنهایی کافی نباشد.

-

در ویندوز ۱۱، اگر TPM فعال نباشد یا نسخه قدیمیتری داشته باشید، ممکن است گزینههای BitLocker محدود شوند یا پیغامهایی مبنی بر عدم پشتیبانی ظاهر شود.

-

از این رو، هنگام نصب ویندوز ۱۱ یا راهاندازی مجدد دستگاه، توصیه میشود وضعیت TPM را از طریق

tpm.mscبررسی کنید. -

در برخی سیستمها حتی امکان استفاده از BitLocker بدون TPM وجود دارد، اما این روش امنیت پایینتری دارد و باید با احتیاط به آن پرداخته شود.

۲.۴ تجربه کاربری سادهتر برای کاربر نهایی

-

رابط کاربری مدیریت BitLocker در ویندوز ۱۱ بهبود یافته است و گزینه «Manage BitLocker» در کنترل پنل و تنظیمات بهتر در دسترس قرار دارد.

-

بخش «Device Encryption» در تنظیمات «Privacy & Security» اضافه شده که به کاربر اجازه میدهد وضعیت رمزگذاری را سریع ببیند و آن را فعال یا غیرفعال کند.

-

در ویندوز ۱۱، هنگام فعالسازی BitLocker مراحل پشتیبانگیری کلید بازیابی سادهتر و واضحتر نمایش داده میشود.

-

برای کاربران غیرحرفهای، مایکروسافت راهنماییهایی در رابط کاربری قرار داده تا انتخاب گزینههای مناسب، مانند ذخیرهی کلید در حساب مایکروسافت، آسانتر شود.

-

همچنین پیامهایی واضح درباره زمان رمزگذاری، پیشنیازها و تأیید مراحل وجود دارد تا کاربر درک بهتری از فرآیند داشته باشد و خطر اشتباه کاهش یابد.

۲.۵ بهبود بکاپ کلید بازیابی

-

ویندوز ۱۱ تأکید بیشتری بر بکاپ گرفتن کلید ریکاوری دارد، زیرا بدون آن بازیابی در شرایط اضطراری دشوار یا غیرممکن خواهد بود.

-

گزینههایی متنوع برای ذخیره کلید ریکاوری ارائه شده است: ذخیره در حساب مایکروسافت، روی یواسبی، فایل یا حتی چاپ کلید.

-

رابط کاربری راهنمایی میکند که کلید را در محل امنی قرار دهید، چرا که در صورت گم شدن آن، داده رمزگذاریشده قابل بازیابی نیست.

-

همچنین توصیه شده است که پس از فعالسازی، کلید ریکاوری را بهصورت دورهای بررسی و پشتیبانگیری مجدد انجام دهید، مخصوصاً اگر تغییراتی در سیستم انجام دهید.

-

این روش بکاپگیری به کاهش ریسک از دست دادن دادهها یا قفل شدن درایو در مواقع بحرانی بسیار کمک میکند.

۲.۶ گزینههای جدید مدیریت از طریق پاورشل یا cmd

-

ویندوز ۱۱ همچنان از ابزارهای خط فرمان مانند

manage-bdeدر Command Prompt پشتیبانی میکند که امکان مدیریت BitLocker را بهصورت حرفهای فراهم میآورد. -

علاوه بر آن، PowerShell نیز گزینههایی برای فعالسازی، غیرفعالسازی، معلق کردن (suspend) و بازیابی BitLocker ارائه میدهد.

-

این ابزارها برای مدیران سیستم و کاربران پیشرفته مفید هستند چون امکان خودکارسازی فرآیندها را میدهند (مثلاً اسکریپتبندی فعالسازی یا بکاپگیری کلید).

-

در سناریوهای سازمانی، استفاده از PowerShell یا Command Prompt امکان ادغام BitLocker با سیاستهای امنیتی داخلی را فراهم میکند.

-

همچنین در مواقعی که رابط گرافیکی مشکل دارد یا گزینهها در تنظیمات غیرفعالاند، این ابزارهای خط فرمان راهحل قابل اطمینانی هستند.

۲.۷ بهینهسازی عملکرد در روند رمزگذاری/رمزگشایی

-

در ویندوز ۱۱، فرآیند رمزگذاری و رمزگشایی BitLocker بهینهتر شده است تا زمان لازم برای این عملیات کاهش یابد.

-

این بهینهسازی به خصوص در دستگاههایی با حجم بالا یا درایوهای SSD تأثیر زیادی دارد، زیرا زمان فعالسازی کمتر بوده و مصرف منابع سیستم پایینتر است.

-

همچنین ویندوز اجازه میدهد فقط فضای پر شده در درایو رمزگذاری شود (“encrypt used space only”)، که این گزینه باعث کاهش زمان و ترافیک I/O میشود.

-

در ضمن، امکان «اجرای بررسی سیستم BitLocker» (system check) قبل از رمزگذاری وجود دارد تا از وجود پیشنیازها اطمینان حاصل شود و از مشکلات احتمالی جلوگیری شود.

-

این موارد باعث میشوند که فعالسازی BitLocker برای کاربران معمولی نیز تجربهای روانتر و کمتر مزاحم داشته باشد.

۲.۸ امنیت افزوده در برابر حملات فیزیکی

-

یکی از تغییرات مهم در ویندوز ۱۱، توجه بیشتر به امنیت فیزیکی است؛ بهخصوص اینکه TPM 2.0 بیشتر مورد استفاده قرار گرفته است.

-

استفاده از TPM به این معنی است که کلیدهای رمزنگاری بهصورت ایمن در سختافزار نگهداری میشوند و جعل یا استخراج آنها پیچیدهتر خواهد بود.

-

در برخی تحقیقات علمی، مشخص شده که حتی TPM مبتنی بر فِرمویر (fTPM) میتواند هدف حملاتی قرار گیرد؛ بنابراین توصیه میشود کاربران از تنظیمات امنیتی قویتر (مثلاً ترکیب PIN و TPM) استفاده کنند.

-

ویندوز ۱۱ تغییراتی در سیاستهای پیشفرض BitLocker اعمال کرده است تا در برابر امکان نفوذ فیزیکی مقاومتر باشد و کلید بازیابی صرفاً در شرایط خاص مورد استفاده قرار گیرد.

-

همچنین سازمانها میتوانند سیاستهای سختگیرانهتری تنظیم کنند که فرض نفوذ فیزیکی را در نظر بگیرند، مثلاً الزام به وارد کردن PIN پس از هر بوت یا بهروزرسانی.

۲.۹ همگامسازی با سیاستهای سازمانی و گروهی

-

ویندوز ۱۱ امکانات بیشتری برای پذیرش سیاستهای گروهی (Group Policy) BitLocker دارد، که برای شرکتها بسیار مهم است.

-

مدیران سیستم میتوانند سیاستهایی مانند الزام استفاده از TPM، حداقل طول رمز عبور، یا نحوه ذخیرهسازی کلید بازیابی را به شکلی مرکزی تعیین کنند.

-

همچنین در محیطهایی که سیستمهای زیادی وجود دارند، میتوان با استفاده از اسکریپتهای پاورشل، پیکربندی BitLocker را خودکار و یکپارچه کرد.

-

این موضوع باعث میشود پیادهسازی رمزگذاری در سطح سازمانی هم امنتر و هم سادهتر باشد، بدون این که همه کاربران به مهارت فنی بالا نیاز داشته باشند.

-

از طرف دیگر، سیاستهای سازمانی میتوانند تضمین دهند که تنظیمات استاندارد مطابق با سیاستهای امنیتی شرکت (مثلاً نگهداری کلید در سرور مرکزی) باشد.

۲.۱۰ تعامل با بهروزرسانیهای ویندوز و بایوس

-

ویندوز ۱۱ بهگونهای طراحی شده که در هنگام بهروزرسانی سیستم یا بایوس، تداخل احتمالی با BitLocker کاهش یابد.

-

مثلاً وقتی بیلد ویندوز یا بایوس تغییر کند، میتوان بهصورت خودکار BitLocker را برای مدتی معلق (suspend) کرد تا خطر از دسترفتن کلید یا نیاز به بازیابی کاهش یابد.

-

پس از بهروزرسانی، ویندوز بهطور خودکار احیای حفاظت BitLocker را انجام میدهد، در صورت پشتیبانی سختافزار و پیکربندی مناسب.

-

این ویژگی باعث میشود بهروزرسانی ایمنتر انجام شود و کاربران کمتری در هنگام ارتقای سیستم با قفل شدن درایو یا درخواست کلید ریکاوری مواجه شوند.

-

همچنین مدیران سازمانی میتوانند سیاستهایی تنظیم کنند که در بهروزرسانی خودکار ویندوز، BitLocker را به صورت موقت معلق کرده و پس از پایان بروزرسانی دوباره فعال شود.

۳. پیشنیازها برای استفاده از BitLocker در ویندوز ۱۱

نخستین پیشنیاز، نسخه ویندوز است. BitLocker در نسخههای Pro، Enterprise و Education ویندوز ۱۱ موجود است. نسخه Home محدودیتهایی دارد و فقط ممکن است «Device Encryption» بهصورت خودکار فعال شود که معادل ساده BitLocker است.

دومین پیشنیاز، TPM (Trusted Platform Module) است. ویندوز ۱۱ به TPM 2.0 نیاز دارد تا بتواند کلیدهای رمزنگاری را بهصورت ایمن نگه دارد. اگر TPM غیرفعال باشد یا نسخه آن قدیمی باشد، فعالسازی کامل BitLocker امکانپذیر نخواهد بود.

سوم، ساختار درایو شما باید مناسب باشد. معمولاً دو پارتیشن در دیسک نیاز است: یکی برای بوت (سیستم) و دیگری برای ویندوز یا داده. این ساختار هنگام نصب ویندوز ایجاد میشود و بدون آن ممکن است BitLocker به درستی کار نکند.

چهارم، دسترسی ادمین الزامی است. شما باید به حسابی با دسترسی مدیریت سیستم وارد شوید تا بتوانید BitLocker را فعال یا غیرفعال کنید، تغییرات الگوریتم یا روش باز کردن درایو را اعمال نمایید.

پنجم، آمادهسازی مکان امن برای ذخیره کلید بازیابی است. کلید ریکاوری برای بازیابی اطلاعات در صورت بروز مشکل ضروری است. بدون آن، در صورت مشکل در بوت یا تغییر سختافزار، دسترسی به دادههای رمزگذاریشده ممکن است غیرممکن شود.

علاوه بر این موارد، توجه به فضای کافی در درایو و وضعیت سلامت آن نیز مهم است. اگر فضای دیسک کم باشد یا درایو دارای خطاهای سختافزاری باشد، فرایند رمزگذاری ممکن است با مشکل مواجه شود. بررسی سلامت هارد و آزاد بودن فضای کافی قبل از فعالسازی BitLocker توصیه میشود.

در محیط سازمانی، اتصال به شبکه نیز مهم است زیرا کلید بازیابی ممکن است در سرور مرکزی ذخیره شود. اطمینان از اتصال امن شبکه و دسترسی به سرور میتواند از مشکلات احتمالی جلوگیری کند.

در نهایت، پیشنیاز نرمافزاری مانند بهروزرسانی ویندوز و درایورها باید رعایت شود. ویندوز ۱۱ با نسخههای بهروز عملکرد و امنیت بهتری در BitLocker ارائه میدهد و احتمال خطا در حین فعالسازی کاهش مییابد.

۴. روش فعالسازی BitLocker در ویندوز ۱۱

۴.۱ فعالسازی از طریق تنظیمات ویندوز

-

برای شروع، وارد تنظیمات ویندوز شوید (کلید ویندوز + I) و به بخش Privacy & Security بروید.

-

در این بخش گزینهای به نام Device encryption وجود دارد (در دستگاههایی که این ویژگی پشتیبانی میشود).

-

اگر گزینه روشن باشد، آن را فعال کنید؛ ویندوز فرایند رمزگذاری را شروع میکند و شما باید صبر کنید تا Encryption کامل شود.

-

در طی این فرایند از شما خواسته میشود کلید بازیابی را ذخیره کنید؛ روش دلخواه خود (مثلاً حساب مایکروسافت، فایل، یواسبی یا چاپ) را انتخاب کنید.

-

پس از پایان رمزگذاری، وضعیت «Encryption is in progress» تغییر خواهد کرد و در نهایت Drive شما رمزگذاری شده است.

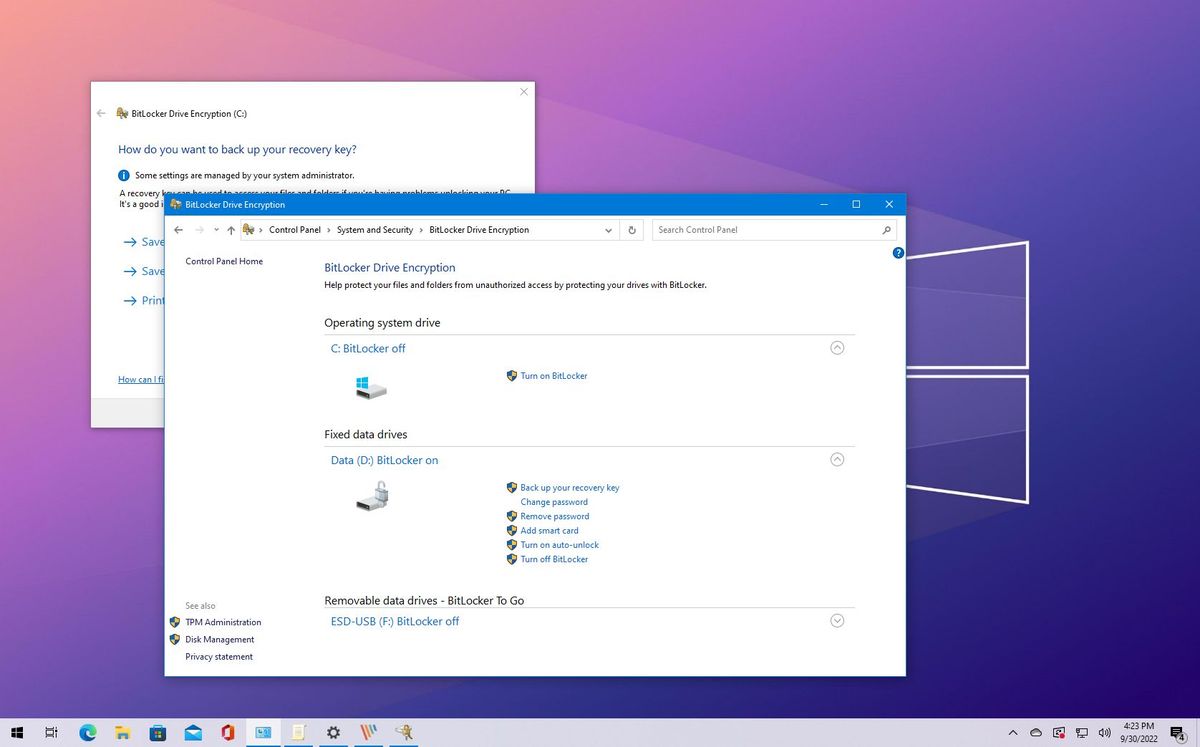

۴.۲ فعالسازی از طریق کنترل پنل

-

کنترل پنل را باز کنید و به مسیر System and Security → BitLocker Drive Encryption بروید.

-

در لیست درایوها، درایوی که میخواهید رمزگذاری شود را انتخاب کرده و روی گزینه Turn on BitLocker کلیک کنید.

-

سپس روش باز کردن درایو را انتخاب کنید (رمز عبور، کارت هوشمند، غیره) و کلید ریکاوری را پشتیبانگیری کنید.

-

در مرحله بعد میتوانید تعیین کنید که آیا فقط فضای استفاده شده رمزگذاری شود یا تمام درایو، و همچنین نوع الگوریتم (New یا Compatible) را انتخاب نمایید.

-

نهایتاً گزینه «Run BitLocker system check» را فعال کنید تا ویندوز بررسی کند که همه پیشنیازها وجود دارند، سپس با ریاستارت سیستم، رمزگذاری آغاز خواهد شد.

۴.۳ فعالسازی با کمک Command Prompt

-

برای کاربران حرفهایتر، میتوانید command prompt را با دسترسی ادمین اجرا کنید.

-

برای فعالسازی BitLocker روی درایو مشخص، دستور زیر را وارد کنید (با جایگزینی حرف درایو):

manage-bde -on X: -pwکه X همان حرف درایو است.

-

اگر میخواهید کلید ریکاوری را در محل خاصی ذخیره کنید، میتوانید از گزینه

-rkاستفاده کنید، مثلاً:manage-bde -on X: -rk Y:که در آن Y درایوی است که فایل کلید روی آن ذخیره خواهد شد.

-

بعد از اجرای دستور، ویندوز فرایند رمزگذاری را آغاز میکند و میتوانید وضعیت آن را با

manage-bde -statusبررسی کنید.

۴.۴ فعالسازی با کمک PowerShell

-

PowerShell را با دسترسی مدیریت باز کنید.

-

برای فعالسازی روی درایو مشخص با رمز عبور، میتوانید از دستور زیر استفاده نمایید:

Enable‑BitLocker X: -PasswordProtectorکه X حرف درایو است.

-

اگر میخواهید کلید ریکاوری را نیز اضافه کنید، میتوانید پارامتر مناسب را در دستور PowerShell تنظیم کنید.

-

پس از اجرای دستور، BitLocker شروع به رمزگذاری درایو میکند و میتوانید با دستورات PowerShell وضعیت رمزگذاری را چک کنید.

-

این روش برای مدیران سیستم بسیار کاربردی است چون امکان اسکریپتسازی و یکپارچهسازی با سیاستهای امنیتی را فراهم میآورد.

۴.۵ پشتیبانگیری کلید ریکاوری

-

حتما در هنگام فعالسازی BitLocker، کلید ریکاوری را پشتیبانگیری کنید. گزینههای مختلفی وجود دارد: ذخیره در حساب مایکروسافت، ذخیره روی یواسبی، ذخیره در فایل، یا چاپ کلید.

-

توصیه میشود کلید را در مکانی امن و قابل دسترسی نگهدارید؛ اگر آن را گم کنید، بازیابی درایو ممکن است غیرممکن شود.

-

بعد از فعالسازی اولیه، میتوانید بررسی کنید که آیا کلید پشتیبان بهدرستی ذخیره شده یا نه و در صورت نیاز، دوباره از BitLocker گزینه پشتیبانگیری کلید را اجرا نمایید.

-

در محیطهای سازمانی، مدیران معمولاً سروری مرکزی برای ذخیرهسازی کلید ریکاوری دارند که امنیت بیشتری دارد.

-

فراموش نکنید که اگر تغییراتی در سختافزار (مثل ارتقای SSD) یا بایوس انجام دهید، ممکن است نیاز به بکاپ جدید کلید داشته باشید.

۵. روش غیرفعالسازی BitLocker در ویندوز ۱۱

۵.۱ غیرفعال کردن از طریق «Device Encryption»

-

اگر BitLocker بهصورت «Device Encryption» فعال شده باشد، به بخش Privacy & Security → Device encryption در تنظیمات ویندوز بروید.

-

در آنجا گزینهای برای «Off» یا غیرفعالسازی Device Encryption وجود دارد؛ آن را غیرفعال کنید.

-

ویندوز سپس فرآیند رمزگشایی (decryption) را شروع خواهد کرد. این فرایند ممکن است مدتی طول بکشد بسته به حجم داده و سرعت سیستم.

-

در هنگام رمزگشایی، کامپیوتر خود را خاموش نکنید یا اجازه ندهید به حالت خواب برود تا فرایند به درستی کامل شود.

-

پس از اتمام فرایند، وضعیت «Device encryption» به حالت خاموش تغییر میکند و دادهها دوباره قابل خواندن بدون پسورد خواهند بود.

۵.۲ غیرفعال کردن از طریق ابزار «Manage BitLocker»

-

از طریق کنترل پنل به قسمت System and Security → BitLocker Drive Encryption بروید.

-

در درایوی که رمزگذاری شده است، گزینه Turn off BitLocker را انتخاب کنید.

-

اگر درایو قفل (locked) است، ابتدا آن را با رمز عبور یا کلید ریکاوری Unlock کنید.

-

پس از تأیید غیرفعالسازی، ویندوز فرایند رمزگشایی را شروع میکند و باید منتظر بمانید تا کامل شود.

-

پس از پایان، BitLocker غیرفعال شده و درایو شما دیگر رمزگذاری نخواهد بود.

۵.۳ استفاده از خط فرمان (manage‑bde)

-

خط فرمان (Command Prompt) را با دسترسی ادمین باز کنید.

-

برای خاموش کردن BitLocker، دستور زیر را اجرا کنید (بجای X حرف درایو):

manage-bde -off X: -

این دستور فرایند رمزگشایی را آغاز میکند؛ میتوانید وضعیت پیشرفت را با

manage-bde -statusبررسی نمایید. -

پس از اتمام، درایو به وضعیت بدون رمزگذاری باز خواهد گشت.

-

این روش برای مواقعی که رابط گرافیکی در دسترس نیست یا گزینهها غیرفعال شدهاند، بسیار کاربردی است.

۵.۴ استفاده از PowerShell

-

در PowerShell با دسترسی مدیریت، میتوانید دستور زیر را برای غیرفعالسازی BitLocker اجرا کنید:

Disable‑BitLocker -MountPoint "X:"که در آن X حرف درایو شماست.

-

PowerShell فرایند رمزگشایی را آغاز میکند و وضعیت آن را میتوانید نیز بررسی کنید.

-

این روش خودکارسازیپذیر است و ممکن است در اسکریپتهای مدیریتی سازمانی کاربرد داشته باشد.

-

پس از پایان، درایو به حالت غیر رمزگذاری باز میگردد و میتوانید آن را بدون پسورد یا کلید بازیابی استفاده کنید.

۵.۵ نکاتی درباره زمان و شرایط غیرفعالسازی

-

قبل از غیرفعالسازی، مطمئن شوید که نسخه پشتیبان دادههای مهم را دارید، زیرا رمزگشایی ممکن است خطری برای دادهها داشته باشد.

-

در هنگام بهروزرسانی بایوس یا سیستم، غیرفعالکردن موقت یا معلق کردن BitLocker (suspend) میتواند ایمنی را افزایش دهد.

-

اگر قصد دارید دستگاه را بفروشید یا تغییر سختافزار دهید، غیرفعالسازی BitLocker باعث میشود درایو برای شخص بعدی قابل خواندن باشد.

-

پس از غیرفعالسازی کامل، بررسی کنید که وضعیت درایو «decrypting» به «off» تغییر کرده باشد (در Manage BitLocker یا ابزار خط فرمان).

-

اگر در هنگام غیرفعالسازی خطایی رخ داد یا فرایند متوقف شد، ممکن است لازم باشد از روش خط فرمان یا PowerShell استفاده کنید تا بهصورت دستی عملیات را تکمیل نمایید.

۶. نکات ایمنی هنگام فعال یا غیرفعال کردن BitLocker

همیشه قبل از فعالسازی یا غیرفعالسازی BitLocker، از دادههای مهم نسخه پشتیبان (بکاپ) تهیه کنید؛ اگر در طول رمزگذاری یا رمزگشایی مشکلی پیش آید، ممکن است دادهها آسیب ببینند.

کلید ریکاوری (Recovery Key) را در مکانی امن و قابل دسترس نگهدارید؛ اگر آن را گم کنید، ممکن است به دادهتان دسترسی نداشته باشید.

هنگام تغییرات سختافزاری مثل ارتقای دیسک یا بروزرسانی بایوس، BitLocker را معلق کنید (suspend) تا از مشکلات ریکاوری جلوگیری شود.

اگر از TPM استفاده میکنید، مطمئن شوید که TPM بهروزرسانی شده است و در حالت فعال و سالم قرار دارد تا از آسیب به کلیدهای رمزنگاری جلوگیری شود.

از روشهای پیشرفته مثل اسکریپتسازی با PowerShell برای مدیریت کلیدها و سیاستها استفاده کنید و سیاست امنیتی قوی (PIN، MFA، ذخیره مرکزی کلید) را در نظر بگیرید.

۷. مشکلات رایج و راهحلها

مشکل: گزینه “Device Encryption” در تنظیمات ویندوز موجود نیست.

راهحل: ممکن است سیستم شما از دستگاه مدرن پشتیبانی نکند یا TPM غیرفعال باشد؛ TPM را در BIOS بررسی کنید و اگر لازم است آن را فعال نمایید.

مشکل: پس از فعالسازی، از کاربر خواسته میشود کلید ریکاوری را ذخیره کند، اما گزینههایی برای ذخیرهسازی نشان داده نمیشوند.

راهحل: از طریق کنترل پنل → BitLocker Drive Encryption اقدام کنید یا از PowerShell برای گرفتن کلید استفاده نمایید.

مشکل: غیرفعالسازی BitLocker مشکلساز شده و درایو در حالت قفل یا decrypting مانده است.

راهحل: از manage-bde -off X: در Command Prompt بهصورت دستی استفاده کنید و سپس با manage-bde -status وضعیت را پیگیری نمایید.

مشکل: کاربر ویندوز ۱۱ Home بوده و نمیتواند BitLocker را فعال یا غیرفعال کند.

راهحل: نسخه Home از ویندوز ممکن است محدودیتهایی داشته باشد؛ برخی کاربران گزارش دادهاند که BitLocker بهصورت خودکار (Device Encryption) فعال شده است. در این حالت باید از TPM و تنظیمات UEFI استفاده نمایید.

مشکل: فراموش کردن کلید ریکاوری یا دسترسی به آن دشوار است.

راهحل: کلید را در چند مکان ایمن (مثلاً حساب مایکروسافت، USB، چاپ) ذخیره کنید و همچنین یک نسخه از آن را در محیط مدیریتی (اداره، سرور) نگه دارید.

همچنین بخوانید: راهنمای گامبهگام نصب اوبونتو در کنار ویندوز: 10 مرحله آسان

۸. موارد پیشرفته و امنیتی

-

اگر بخواهید BitLocker را بدون TPM استفاده کنید، امکانپذیر است، اما امنیت پایینتری دارد — بهتر است از ترکیب رمز عبور یا کلید USB استفاده کنید.

-

در محیطهای سازمانی، میتوان سیاستهای مرکزی برای BitLocker ایجاد کرد که الزام به استفاده از TPM، حداقل طول پسورد، و ذخیرهسازی کلید بازیابی در سرور را تنظیم کنند.

-

استفاده از PowerShell و اسکریپتسازی مدیریت BitLocker را سادهتر میکند؛ مدیران میتوانند اسکریپتهایی بنویسند که هنگام نصب ویندوز یا تنظیمات اولیه، BitLocker را پیکربندی کند.

-

اگر نگرانیهای امنیتی فیزیکی وجود دارد (مثل دسترسی فیزیکی به دستگاه)، میتوانید گزینه PIN + TPM را فعال کنید تا هر بار راهاندازی سیستم به ورود PIN نیاز باشد.

-

همچنین در برخی دستگاهها ممکن است TPM فِرمویر (fTPM) باشد؛ برخی پژوهشها نشان دادهاند که این نوع TPM آسیبپذیریهایی دارد، پس سیاستگذاری مناسب اهمیت زیادی دارد.

۹. مزایا و معایب استفاده از BitLocker در ویندوز ۱۱

مزایا

1. امنیت بالای دادهها

مهمترین مزیت BitLocker حفاظت از اطلاعات است. وقتی یک درایو با BitLocker رمزگذاری شود، بدون کلید بازیابی یا رمز عبور نمیتوان به محتویات آن دسترسی داشت.

این ویژگی در مواقعی که لپتاپ یا هارددیسک سرقت میشود یا گم میشود، اهمیت حیاتی پیدا میکند. حتی اگر شخصی هارددیسک را به سیستم دیگری وصل کند، دادهها غیرقابل دسترسی هستند.

BitLocker با استفاده از الگوریتمهای پیشرفته مثل XTS-AES، مقاومت خوبی در برابر حملات brute-force و سایر حملات رمزنگاری دارد.

2. استفاده از سختافزار TPM برای امنیت بیشتر

TPM (Trusted Platform Module) یک تراشه امنیتی است که کلیدهای رمزنگاری را بهصورت ایمن نگه میدارد.

با استفاده از TPM در ویندوز ۱۱، BitLocker کلیدهای خود را داخل سختافزار امن ذخیره میکند، نه در سیستمعامل که قابل دسترسی برای نرمافزارهای مخرب باشد.

این کار باعث میشود حتی در صورت نفوذ نرمافزاری یا فیزیکی، دادهها غیرقابل بازیابی باشند مگر اینکه کلید ریکاوری داشته باشید.

3. پشتیبانگیری و بازیابی کلید ریکاوری آسان

ویندوز ۱۱ به شما اجازه میدهد کلید ریکاوری را در حساب مایکروسافت، USB، فایل یا حتی چاپ کنید.

این قابلیت کمک میکند در مواقع اضطراری، حتی اگر سیستم قفل شود، به اطلاعات دسترسی داشته باشید.

برای سازمانها هم ذخیره کلید در سرور مرکزی باعث میشود مدیریت رمزگذاری ساده و امن شود.

4. یکپارچگی با سیاستهای سازمانی و مدیریت مرکزی

در محیطهای شرکتی، BitLocker قابلیت تنظیم سیاستهای گروهی (Group Policy) دارد.

مدیران میتوانند الزام به TPM، حداقل طول پسورد، روش ذخیره کلید ریکاوری و سایر تنظیمات امنیتی را بهصورت مرکزی اعمال کنند.

این باعث میشود همه دستگاهها به شکل یکنواخت رمزگذاری شوند و امنیت سازمانی تضمین شود.

5. تجربه کاربری سادهتر در ویندوز ۱۱

با اضافه شدن «Device Encryption» و بهبود رابط کاربری، حتی کاربران عادی میتوانند بدون دانش فنی زیاد BitLocker را فعال و مدیریت کنند.

مراحل ذخیره کلید ریکاوری و انتخاب روش رمزگذاری واضح و گامبهگام هستند.

همچنین ویندوز ۱۱ بهینهسازیهایی برای رمزگذاری فضای پر شده انجام داده است که باعث میشود فرآیند سریعتر و کمدردسرتر باشد.

معایب

1. ریسک از دست رفتن دادهها در صورت گم کردن کلید ریکاوری

اگر کلید بازیابی گم شود یا اشتباه ذخیره شود، دسترسی به اطلاعات رمزگذاریشده دشوار یا غیرممکن است.

این موضوع مهمترین نقطه ضعف BitLocker است و باعث میشود پشتیبانگیری کلید ریکاوری حیاتی باشد.

بسیاری از کاربران سادهلوح یا بدون آگاهی از این نکته ممکن است بعد از فعالسازی با مشکل جدی مواجه شوند.

2. زمانبر بودن فعالسازی یا غیرفعالسازی

برای درایوهای بزرگ یا پر حجم، فعال کردن BitLocker ممکن است ساعتها طول بکشد.

حتی غیرفعالسازی و رمزگشایی نیز زمانبر است و در طی فرآیند، نمیتوان سیستم را به حالت خواب یا خاموش برد بدون اینکه فرایند متوقف شود.

این مورد برای کاربران عادی ممکن است ناخوشایند باشد، مخصوصاً اگر عجله دارند.

3. محدودیت در نسخههای ویندوز

نسخه Home ویندوز ۱۱ بهصورت کامل از BitLocker پشتیبانی نمیکند و تنها Device Encryption محدود دارد.

کاربران این نسخهها نمیتوانند تمام امکانات حرفهای BitLocker مثل انتخاب الگوریتم رمزنگاری یا مدیریت پیشرفته کلیدها را داشته باشند.

برای دسترسی کامل به BitLocker، باید نسخه Pro یا Enterprise داشته باشید.

4. نیاز به دانش فنی برای مدیریت پیشرفته

برای استفاده از ابزارهای حرفهای مثل manage-bde یا PowerShell نیاز به دانش فنی است.

اگر اشتباه کنید، ممکن است فرآیند رمزگذاری ناقص شود یا کلید ریکاوری بهدرستی ذخیره نشود.

سازمانها معمولاً افراد متخصص یا آموزش داده شده دارند، اما کاربران عادی ممکن است دچار مشکل شوند.

5. ریسکهای احتمالی مرتبط با TPM و فِرمویر

برخی سیستمها از TPM مبتنی بر فِرمویر (fTPM) استفاده میکنند که ممکن است آسیبپذیریهایی در برابر حملات فیزیکی داشته باشد.

اگر سیاست امنیتی مناسب اعمال نشود، حتی TPM نمیتواند بهصورت کامل امنیت را تضمین کند.

این نکته بیشتر در محیطهای سازمانی و حساس اهمیت دارد، ولی کاربران عادی نیز باید از آخرین بهروزرسانیها و تنظیمات ایمن استفاده کنند.

❓سوالات متداول

خیر، BitLocker بهصورت کامل در نسخههای Pro، Enterprise و Education ویندوز ۱۱ موجود است. برای برخی از دستگاهها نیز «Device Encryption» معادل سادهتری از BitLocker بهصورت خودکار فعال میشود.

خیر، اگر کلید ریکاوری را از دست بدهید، دسترسی به دادههایی که با BitLocker رمزگذاری شدهاند سخت یا حتی غیرممکن میشود. به همین دلیل توصیه میشود کلید را در چند مکان امن پشتیبانگیری کنید.

بله، امکان فعالسازی BitLocker بدون TPM وجود دارد، اما این روش ریسک امنیتی بیشتری دارد چون کلید رمزنگاری در سختافزار امن TPM ذخیره نمیشود. مدیریت رمز عبور یا کلید یواسبی توصیه میشود.

تأثیر آن معمولاً محدود است، بهویژه با بهینهسازیهای ویندوز ۱۱. همچنین میتوان فقط فضای استفاده شده در درایو را رمزگذاری کرد که زمان و تأثیر روی عملکرد را کاهش میدهد.

بله، ویندوز ۱۱ امکان معلق کردن BitLocker را هنگام بهروزرسانی بایوس یا ویندوز در اختیار میگذارد، پس از اتمام بهروزرسانی، میتوانید حفاظت را دوباره فعال کنید.

جمع بندی نهایی

بهطور خلاصه، BitLocker در ویندوز ۱۱ با تغییرات قابل توجهی همراه شده است که امنیت، کارایی و تجربه کاربری آن را بهبود میبخشند. با الزامات سختافزاری جدید مثل TPM 2.0، الگوریتمهای رمزنگاری پیشرفتهتر و گزینههای مدیریت متنوع، این ابزار محافظت از دادهها قدرتمندتر از همیشه است. فعالسازی و غیرفعالسازی آن در ویندوز ۱۱ نیز سادهتر شده است، بهخصوص با رابط «Device Encryption» و ابزارهای خط فرمان یا PowerShell. با این حال، برای استفاده ایمن لازم است کلید بازیابی را بهدرستی ذخیره کنید و هنگام بهروزرسانی یا تغییر سختافزار دقت لازم را داشته باشید. در نهایت، انتخاب برای فعال یا غیرفعال کردن بستگی به نیاز امنیتی، نوع کاربری و سیاستهای سازمانی شما دارد.

جستجو

دسته بندی ها

- آخرین آموزش ها (3)

- پراجکت سرور (18)

- شیرپوینت (70)

- طراحی سایت (37)

- فناوری اطلاعات (320)

- مایکروسافت داینامیک (8)

پست های محبوب

درباره شرکت

در خبرنامه ما مشترک شوید و آخرین اخبار و به روزرسانی های را در صندوق ورودی خود مستقیماً دریافت کنید.

آخرین دیدگاهها

- محمد در ERP ابری | راهنمای 100% پیادهسازی برای کسبوکارها

- Mahmood در مدیریت ریسک و تغییرات پراجکت سرور

- Bashir در محدودیت های پراجکت سرور

- خاوری در معرفی پراجکت سرور

- Ali jafari در مدیریت گروههای شیرپوینت

دیدگاه بگذارید