07

مهفهرست مطالب

Port Rule چیست؟ بررسی جامع و تخصصی قوانین پورت در شبکههای کامپیوتری

در دنیای پیچیده و گسترده شبکههای کامپیوتری، انتقال بیوقفه و ایمن دادهها نیازمند مجموعهای دقیق از قوانین و پروتکلها است. این قوانین، که زیرساخت ارتباط بین دستگاههای مختلف را فراهم میآورند، به متخصصان شبکه و توسعهدهندگان نرمافزار این امکان را میدهند تا ترافیک را مدیریت، امنیت را تامین و عملکرد کلی شبکه را بهینه سازند. در قلب این ساختار، پورتها نقش محوری ایفا میکنند و “قانون پورت” (Port Rule) مفهومی کلیدی برای درک و بهرهبرداری صحیح از آنها محسوب میشود. این مقاله به بررسی جامع و عمیق مفهوم “قانون پورت” و جوانب مختلف آن اختصاص یافته است، با هدف ارائه درکی روشن و کاربردی از این موضوع برای متخصصان و علاقمندان حوزه شبکه.

پورت: دروازههای ورود و خروج دادهها در شبکهها

تعریف پورت: یک آدرس منطقی برای ارتباط

به زبان ساده، پورت یک نقطه پایانی مجازی در یک دستگاه شبکه (مانند کامپیوتر، سرور، روتر) است که برای برقراری ارتباط با یک دستگاه دیگر مورد استفاده قرار میگیرد. پورتها به عنوان “دروازههای” ورودی و خروجی دادهها عمل میکنند و به سیستم عامل اجازه میدهند تا ترافیک شبکهای را به برنامه (Application) مناسب در دستگاه هدایت کند. به عبارت دیگر، پورتها با تعیین اینکه کدام برنامه در یک دستگاه باید دادههای دریافتی را پردازش کند، باعث میشوند که چندین برنامه به طور همزمان از یک اتصال شبکه استفاده کنند.

در مقایسه با آدرس IP که هویت یک دستگاه در شبکه را مشخص میکند، پورتها هویت یک برنامه یا سرویس خاص در آن دستگاه را تعیین میکنند. تصور کنید که یک ساختمان (دستگاه) با یک آدرس (آدرس IP) مشخص دارید. پورتها مانند شماره واحدهای (application) مختلف در آن ساختمان هستند. دادهها به آدرس ساختمان (IP) میرسند، اما سپس توسط شماره واحد (پورت) به مقصد نهایی خود هدایت میشوند.

توضیح جامع در مورد شماره پورت

شماره پورت، جزء حیاتی و غیرقابل انکاری از ارتباطات شبکهای است. درک صحیح مفهوم پورتها و انتخاب مناسب شماره پورت برای قوانین فایروال و روتینگ، امری ضروری برای حفظ امنیت، کارایی و پایداری شبکهها محسوب میشود. در این مقاله، به بررسی عمیق و جامع مفهوم پورت، دستهبندیهای مختلف آن، ملاحظات امنیتی و بهترین روشها در انتخاب و پیکربندی شماره پورت مناسب برای قوانین فایروال و روتینگ خواهیم پرداخت.

مفهوم شماره پورت (Port Number): یک درگاه منطقی

در دنیای شبکهها، آدرس IP (Internet Protocol) یک دستگاه، همچون شماره تلفن یک منزل است. در حالی که آدرس IP، دستگاه را به صورت یکتا در شبکه شناسایی میکند، شماره پورت، یک درگاه منطقی را در داخل آن دستگاه مشخص میکند که یک سرویس یا برنامه خاص به آن گوش میدهد. به عبارت دیگر، پورت، یک نقطه پایانی ارتباطی است که امکان میدهد چندین برنامه یا سرویس مختلف به طور همزمان بر روی یک دستگاه با یک آدرس IP واحد اجرا شوند و به ترافیک شبکه پاسخ دهند.

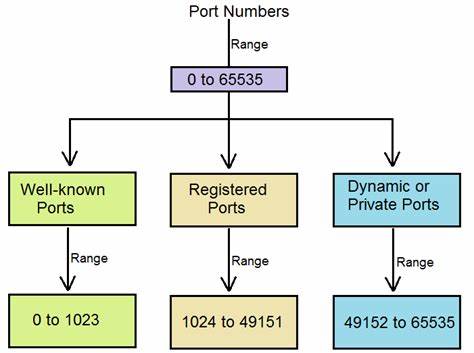

شماره پورت یک عدد 16 بیتی است که در بازه 0 تا 65535 قرار دارد. این بازه به سه دسته اصلی تقسیم میشود:

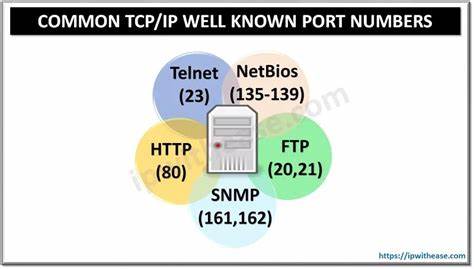

پورتهای شناخته شده (Well-Known Ports): 0 تا 1023

این پورتها توسط سازمان IANA (Internet Assigned Numbers Authority) به طور رسمی به سرویسها و پروتکلهای استاندارد اختصاص داده شدهاند. استفاده از این پورتها نیازمند دسترسی به سطح Administrator/Root است و برای اطمینان از سازگاری و جلوگیری از تداخل، از سوی همه دستگاهها در شبکه به رسمیت شناخته میشوند. مثالهایی از پورتهای شناخته شده عبارتند از:

- پورت 21: FTP (File Transfer Protocol)

- پورت 22: SSH (Secure Shell)

- پورت 23: Telnet (توصیه نمیشود به دلیل ناامن بودن)

- پورت 25: SMTP (Simple Mail Transfer Protocol)

- پورت 53: DNS (Domain Name System)

- پورت 80: HTTP (Hypertext Transfer Protocol)

- پورت 110: POP3 (Post Office Protocol version 3)

- پورت 143: IMAP (Internet Message Access Protocol)

- پورت 443: HTTPS (HTTP Secure)

پورتهای ثبت شده (Registered Ports): 1024 تا 49151

این پورتها برای سرویسها و برنامههای خاصی که به طور گسترده مورد استفاده قرار میگیرند اما استاندارد رسمی ندارند، توسط IANA ثبت شدهاند. توسعهدهندگان میتوانند برای برنامههای خود این پورتها را ثبت کنند تا از تداخل با سایر سرویسها جلوگیری شود. با این حال، الزامی برای استفاده از این پورتها وجود ندارد. مثالهایی از پورتهای ثبت شده عبارتند از:

- پورت 3306: MySQL

- پورت 5432: PostgreSQL

- پورت 5900: VNC (Virtual Network Computing)

پورتهای داینامیک یا خصوصی (Dynamic/Private Ports): 49152 تا 65535

این پورتها برای اتصالات موقت و پویا استفاده میشوند، به ویژه توسط برنامههای کلاینت برای برقراری ارتباط با سرورها. زمانی که یک کلاینت به یک سرور متصل میشود، به طور تصادفی یک پورت از این بازه برای خود انتخاب میکند. پس از قطع ارتباط، این پورت آزاد شده و میتواند توسط برنامه دیگری مورد استفاده قرار گیرد.

ملاحظات امنیتی در انتخاب شماره پورت برای قوانین فایروال و روتینگ

انتخاب مناسب شماره پورت برای قوانین فایروال و روتینگ، نقشی حیاتی در تأمین امنیت شبکه ایفا میکند. در اینجا به برخی از مهمترین ملاحظات امنیتی در این زمینه اشاره میشود:

اجتناب از استفاده از پورتهای پیشفرض: استفاده از پورتهای پیشفرض برای سرویسها، ریسک امنیتی را به شدت افزایش میدهد. مهاجمان به خوبی با این پورتها آشنا هستند و میتوانند به راحتی آسیبپذیریها را شناسایی و از آنها سوء استفاده کنند. به عنوان مثال، اگر از پورت 3389 (RDP – Remote Desktop Protocol) پیشفرض استفاده میکنید، به شدت توصیه میشود آن را به پورت دیگری تغییر دهید تا از حملات Brute-Force و سایر حملات مرتبط جلوگیری شود.

محدود کردن دسترسی به پورتها: تنها پورتهایی که واقعاً مورد نیاز هستند باید در فایروال باز باشند. هر چه پورتهای بیشتری باز باشند، سطح حمله (Attack Surface) افزایش مییابد. قوانین فایروال باید به گونهای پیکربندی شوند که فقط ترافیک مجاز به پورتهای مشخص شده، اجازه عبور داشته باشد.

استفاده از پروتکلهای امن: در صورت امکان، از پروتکلهای امن مانند HTTPS (به جای HTTP)، SSH (به جای Telnet) و SMTPS (به جای SMTP) استفاده کنید. این پروتکلها از رمزنگاری برای محافظت از اطلاعات در حین انتقال استفاده میکنند و از شنود و دستکاری دادهها توسط مهاجمان جلوگیری میکنند.

استفاده از پورتهای بالای 1024: به طور کلی، استفاده از پورتهای بالای 1024 برای سرویسهای سفارشی یا برنامههایی که نیاز به دسترسی ریشه (Root Access) ندارند، توصیه میشود. این کار از ایجاد تداخل با سرویسهای استاندارد جلوگیری میکند و امنیت سیستم را افزایش میدهد.

مانیتورینگ ترافیک پورت: نظارت بر ترافیک ورودی و خروجی به پورتها، به شناسایی فعالیتهای غیرعادی و مشکوک کمک میکند. ابزارهای مانیتورینگ شبکه میتوانند هشدارهایی را در صورت شناسایی الگوهای ترافیکی غیرعادی ارسال کنند.

بهترین روشها در انتخاب و پیکربندی شماره پورت

مستندسازی دقیق: لیستی از تمام پورتهایی که در فایروال باز هستند و سرویسهایی که از آنها استفاده میکنند، تهیه و به روز رسانی کنید. این کار به شما کمک میکند تا به سرعت مشکلات را شناسایی و رفع کنید و سیاستهای امنیتی خود را به طور موثرتری مدیریت کنید.

استفاده از نامگذاری معنادار: هنگام تعریف قوانین فایروال، از نامگذاری معنادار برای پورتها و سرویسها استفاده کنید. این کار به شما و سایر مدیران شبکه کمک میکند تا به راحتی قوانین را درک و مدیریت کنید.

بررسی دورهای قوانین فایروال: قوانین فایروال را به صورت دورهای بررسی کنید و قوانین قدیمی یا غیرضروری را حذف کنید. این کار به کاهش ریسکهای امنیتی و بهبود عملکرد شبکه کمک میکند.

پیادهسازی اصل کمترین امتیاز (Principle of Least Privilege): به هر سرویس و کاربر، فقط دسترسیهای مورد نیاز برای انجام وظایف خود را اعطا کنید. این اصل به کاهش سطح حمله (Attack Surface) و جلوگیری از دسترسیهای غیرمجاز کمک میکند.

استفاده از VPN (Virtual Private Network): در صورت نیاز به دسترسی به سرویسهای داخلی شبکه از راه دور، از VPN استفاده کنید. VPN یک کانال امن و رمزگذاری شده بین دستگاه شما و شبکه ایجاد میکند و از اطلاعات شما در برابر شنود و دستکاری محافظت میکند.

نحوه تغییر پورت پیشفرض یک سرویس:

تغییر پورت پیشفرض یک سرویس، بسته به سرویس و سیستمعامل مورد استفاده، متفاوت است. به طور کلی، برای تغییر پورت یک سرویس، باید فایل پیکربندی آن سرویس را ویرایش کنید و شماره پورت جدید را مشخص کنید. سپس باید سرویس را مجدداً راهاندازی کنید تا تغییرات اعمال شوند.

مثال:

برای تغییر پورت SSH در سیستمعامل لینوکس، باید فایل /etc/ssh/sshd_config را ویرایش کنید و خط Port 22 را به Port [شماره پورت جدید] تغییر دهید. سپس باید سرویس SSH را با دستور sudo systemctl restart sshd مجدداً راهاندازی کنید.

نتیجهگیری:

انتخاب و پیکربندی صحیح شماره پورت برای قوانین فایروال و روتینگ، امری حیاتی برای حفظ امنیت، کارایی و پایداری شبکهها است. با درک صحیح مفهوم پورتها، ملاحظات امنیتی و بهترین روشها، میتوانید شبکهای امن و کارآمد را پیادهسازی و مدیریت کنید. همواره به یاد داشته باشید که امنیت، یک فرآیند مداوم است و نیاز به مراقبت و توجه مستمر دارد. با رعایت اصول امنیتی و بهروزرسانی دانش خود، میتوانید از شبکه خود در برابر تهدیدات سایبری محافظت کنید.

توضیح کامل در مورد افزودن Rule Firewall با استفاده از PowerShell: گام به گام و جامع

PowerShell به عنوان یک ابزار خط فرمان قدرتمند در سیستم عامل ویندوز، امکان اتوماسیون بسیاری از وظایف مدیریتی را فراهم میآورد. یکی از این وظایف مهم، مدیریت Firewall و ایجاد Rule های جدید برای کنترل ترافیک ورودی و خروجی است. در این مقاله، قصد داریم به طور کامل و جامع، نحوه افزودن یک Rule Firewall جدید برای یک پورت خاص با استفاده از PowerShell را بررسی کنیم. هدف ما ارائه یک راهنمای کامل و گام به گام است تا حتی کاربران مبتدی نیز بتوانند با استفاده از PowerShell، Firewall خود را به درستی پیکربندی کنند.

چرا باید از PowerShell برای مدیریت Firewall استفاده کنیم؟

دلایل متعددی وجود دارد که استفاده از PowerShell برای مدیریت Firewall را به یک رویکرد مطلوب تبدیل میکند:

- اتوماسیون: PowerShell به شما امکان میدهد فرآیند ایجاد Rule های Firewall را به طور خودکار انجام دهید. این امر در محیطهای بزرگ و پیچیده که نیاز به پیکربندی یکسان بر روی چندین سرور وجود دارد، بسیار حائز اهمیت است.

- اسکریپت نویسی: میتوانید اسکریپتهای PowerShell را بنویسید تا Rule های Firewall را به صورت دینامیک و بر اساس شرایط خاص ایجاد کنید.

- قابلیت انعطافپذیری: PowerShell امکانات و تنظیمات بسیار بیشتری نسبت به رابط گرافیکی Firewall در اختیار شما قرار میدهد.

- مدیریت از راه دور: با استفاده از PowerShell میتوانید Firewall سرورهای راه دور را نیز مدیریت کنید.

- سازگاری: PowerShell به صورت پیشفرض بر روی تمامی نسخههای جدید ویندوز نصب شده است.

دستور New-NetFirewallRule و پارامترهای کلیدی آن:

دستور اصلی برای ایجاد Rule های Firewall در PowerShell، دستور New-NetFirewallRule است. این دستور پارامترهای متعددی دارد که به شما امکان میدهد Rule مورد نظر خود را به طور دقیق پیکربندی کنید. در زیر به بررسی مهمترین این پارامترها میپردازیم:

-DisplayName: یک نام توصیفی برای Rule. این نام در رابط گرافیکی Firewall نیز نمایش داده خواهد شد.-Name: نام منحصر به فرد برای Rule. بهتر است از نامی استفاده کنید که معنای Rule را به خوبی منعکس کند.-Description: توضیح مفصلی در مورد Rule و هدف آن. این پارامتر به مستندسازی Rule کمک میکند.-Direction: جهت ترافیک (Inbound یا Outbound). ترافیک ورودی (Inbound) به معنای ترافیکی است که به سمت کامپیوتر شما میآید، در حالی که ترافیک خروجی (Outbound) ترافیکی است که از کامپیوتر شما خارج میشود.-Action: نوع عملی که باید بر روی ترافیک اعمال شود. میتواندAllow(اجازه دادن) یاBlock(مسدود کردن) باشد.-Protocol: پروتکل مورد استفاده. میتواندTCP،UDP،ICMPv4،ICMPv6و یاAnyباشد.-LocalPort: پورتی که Rule بر روی آن اعمال میشود. این پارامتر برای ترافیک ورودی (Inbound) معمولاً مورد استفاده قرار میگیرد.-RemotePort: پورتی که Rule برای ارتباط با آن استفاده میشود. این پارامتر برای ترافیک خروجی (Outbound) معمولاً مورد استفاده قرار میگیرد.-LocalAddress: آدرس IP محلی که Rule بر روی آن اعمال میشود.-RemoteAddress: آدرس IP راه دور که Rule برای ارتباط با آن استفاده میشود.-Profile: پروفایلهای شبکهای که Rule بر روی آنها فعال میشود. میتواندDomain،Private،Publicو یا ترکیبی از آنها باشد.-Enabled: مشخص میکند که آیا Rule فعال باشد یا خیر ($trueبرای فعال و$falseبرای غیر فعال).-Program: مسیر فایل اجرایی برنامهای که Rule بر روی آن اعمال میشود. این پارامتر به شما امکان میدهد Rule را فقط برای یک برنامه خاص اعمال کنید.-Service: نام سرویسی که Rule بر روی آن اعمال میشود.

مثالهای کاربردی:

در اینجا چند مثال از نحوه استفاده از New-NetFirewallRule برای ایجاد Rule های Firewall برای پورتهای خاص آورده شده است:

1. ایجاد Rule برای اجازه دادن به ترافیک ورودی TCP بر روی پورت 80 (HTTP)

DisplayName: نام Rule “Allow HTTP Traffic” است.Name: نام Rule “AllowHTTP” است.Description: توضیح Rule “Allows inbound HTTP traffic on port 80” است.Direction: جهت ترافیکInboundاست.Action: عملAllowاست (اجازه دادن).Protocol: پروتکلTCPاست.LocalPort: پورت80است.Profile: Rule بر روی پروفایلهایDomain،PrivateوPublicفعال است.Enabled: Rule فعال است ($true).

2. ایجاد Rule برای اجازه دادن به ترافیک خروجی UDP بر روی پورت 53 (DNS)

DisplayName: نام Rule “Allow DNS Outbound Traffic” است.Name: نام Rule “AllowDNSOutbound” است.Description: توضیح Rule “Allows outbound DNS traffic on port 53” است.Direction: جهت ترافیکOutboundاست.Action: عملAllowاست (اجازه دادن).Protocol: پروتکلUDPاست.RemotePort: پورت53است.Profile: Rule بر روی پروفایلهایDomain،PrivateوPublicفعال است.Enabled: Rule فعال است ($true).

3. ایجاد Rule برای مسدود کردن ترافیک ورودی TCP بر روی پورت 22 (SSH) از یک آدرس IP خاص:

DisplayName: نام Rule “Block SSH Traffic from Specific IP” است.Name: نام Rule “BlockSSHFromIP” است.Description: توضیح Rule “Blocks inbound SSH traffic on port 22 from a specific IP address” است.Direction: جهت ترافیکInboundاست.Action: عملBlockاست (مسدود کردن).Protocol: پروتکلTCPاست.LocalPort: پورت22است.RemoteAddress: آدرس IP راه دور192.168.1.100است.Profile: Rule بر روی پروفایلهایDomain،PrivateوPublicفعال است.Enabled: Rule فعال است ($true).

نکات مهم و بهترین روشها:

- نامگذاری مناسب: انتخاب نامهای معنیدار و توصیفی برای Rule ها بسیار مهم است. این امر به شما کمک میکند تا Rule ها را به راحتی شناسایی و مدیریت کنید.

- توضیحات کافی: ارائه توضیحات کامل در مورد Rule ها به مستندسازی Firewall کمک میکند و در آینده به شما یا دیگر مدیران سیستم کمک میکند تا هدف Rule را درک کنند.

- تعیین پروفایل مناسب: Rule ها را بر اساس پروفایل شبکه مناسب فعال کنید. به عنوان مثال، اگر یک Rule فقط برای شبکه خانگی مورد نیاز است، آن را فقط بر روی پروفایل

Privateفعال کنید. - امنیت: از مسدود کردن پورتهای غیر ضروری اطمینان حاصل کنید. فقط پورتهایی را که برای عملکرد سیستم یا برنامههای خود نیاز دارید، باز بگذارید.

- بررسی Rule های موجود: قبل از ایجاد Rule های جدید، Rule های موجود را بررسی کنید تا از ایجاد Rule های تکراری یا متضاد جلوگیری کنید.

- تست: پس از ایجاد Rule های جدید، آنها را به دقت تست کنید تا مطمئن شوید که به درستی کار میکنند و ترافیک مورد نظر را به درستی فیلتر میکنند.

- استفاده از متغیرها: برای اتوماسیون بیشتر، میتوانید از متغیرها در اسکریپتهای PowerShell خود استفاده کنید تا مقادیر پارامترها را به صورت دینامیک تعیین کنید.

مدیریت Rule های Firewall موجود:

علاوه بر ایجاد Rule های جدید، PowerShell امکان مدیریت Rule های موجود را نیز فراهم میکند. از جمله این امکانات میتوان به موارد زیر اشاره کرد:

- یافتن Rule ها: با استفاده از دستور

Get-NetFirewallRuleمیتوانید Rule های موجود را بر اساس پارامترهای مختلف (مانند نام، پورت، پروتکل و غیره) پیدا کنید. - تغییر Rule ها: با استفاده از دستور

Set-NetFirewallRuleمیتوانید ویژگیهای Rule های موجود را تغییر دهید (مانند فعال یا غیر فعال کردن، تغییر پورت، تغییر پروتکل و غیره). - حذف Rule ها: با استفاده از دستور

Remove-NetFirewallRuleمیتوانید Rule های موجود را حذف کنید.

نتیجهگیری:

PowerShell ابزاری قدرتمند برای مدیریت Firewall در سیستم عامل ویندوز است. با استفاده از دستور New-NetFirewallRule و پارامترهای مختلف آن، میتوانید Rule های Firewall را به طور دقیق پیکربندی و ترافیک ورودی و خروجی را کنترل کنید. با رعایت نکات و بهترین روشهای ذکر شده در این مقاله، میتوانید Firewall خود را به طور موثر و ایمن مدیریت کنید. به یاد داشته باشید که تست و بررسی دقیق Rule ها پس از ایجاد آنها، از اهمیت بالایی برخوردار است. امیدواریم این راهنمای جامع و گام به گام، به شما در استفاده از PowerShell برای مدیریت Firewall کمک کرده باشد.

قواعد Traefik: درک و پیکربندی Port در مسیریابی درخواستها

Traefik، یک پراکسی معکوس مدرن و متعادلکنندهی بار (Load Balancer) مبتنی بر Cloud-Native است که فرآیند مسیریابی درخواستها به سرویسهای مختلف را ساده میکند. یکی از جنبههای حیاتی پیکربندی Traefik، تعریف قواعد (Rules) است که تعیین میکنند چگونه درخواستهای ورودی باید به سرویسهای پشتیبان (Backend Services) هدایت شوند. در این میان، نقش port در این قواعد، از اهمیت ویژهای برخوردار است. در این مقاله، به بررسی جامع نقش و نحوه پیکربندی port در قواعد Traefik میپردازیم، با ارائه مثالها و نکات کاربردی برای استفادهی مؤثر از آن.

مفهوم قواعد (Rules) در Traefik

قواعد در Traefik، قلب مسیریابی درخواستها را تشکیل میدهند. این قواعد، مبتنی بر عباراتی هستند که مشخص میکنند تحت چه شرایطی یک درخواست باید به یک سرویس خاص هدایت شود. این شرایط میتواند بر اساس Host (نام دامنه)، Path (مسیر URL)، Header (هدرهای HTTP) یا ترکیبی از این موارد تعریف شود. به عبارت دیگر، قاعده Traefik به شکل زیر عمل میکند: “اگر درخواست شرایط X را داشته باشد، آن را به سرویس Y هدایت کن.”

نقش port در قواعد Traefik

اتریبیوت port در قواعد Traefik، تعیین میکند که درخواستها به کدام پورت سرویس پشتیبان (Backend Service) هدایت شوند. این موضوع بهویژه در محیطهایی که سرویسهای مختلف بر روی یک ماشین با پورتهای مختلف در حال اجرا هستند، اهمیت پیدا میکند. به عنوان مثال، ممکن است یک سرویس وب بر روی پورت 8080 و یک سرویس API بر روی پورت 9000 در حال اجرا باشند. با استفاده از قواعد Traefik و تعریف port مناسب، میتوان درخواستها را به درستی به هر سرویس هدایت کرد.

نحوه پیکربندی port در قواعد Traefik

port را میتوان در پیکربندی Traefik به روشهای مختلف تعریف کرد، بسته به اینکه از کدام Provider برای پیکربندی استفاده میکنید. Providerها، منابعی هستند که Traefik برای کشف سرویسها و پیکربندیهای مربوطه به آنها استفاده میکند. از جمله Providerهای رایج میتوان به Docker، Kubernetes، File و Consul اشاره کرد.

1. Docker Compose:

هنگام استفاده از Docker Compose، میتوان port را در برچسبهای Docker تعریف کرد

2. Kubernetes Ingress:

File Provider:

هنگام استفاده از File Provider، میتوان port را در فایل پیکربندی (YAML یا TOML) تعریف کرد.

نکات مهم در پیکربندی port

- سازگاری پورت: اطمینان حاصل کنید که پورتی که در Traefik تعریف میکنید، با پورتی که سرویس پشتیبان شما بر روی آن در حال گوش دادن است، مطابقت داشته باشد. عدم تطابق پورت میتواند منجر به خطای اتصال و عدم مسیریابی صحیح درخواستها شود.

- استفاده از نام سرویس: در Kubernetes، به جای استفاده مستقیم از پورت، ترجیحاً از نام سرویس (Service Name) استفاده کنید. این کار به Traefik اجازه میدهد تا بهطور خودکار پورت سرویس را کشف کند و نیاز به پیکربندی دستی پورت را کاهش میدهد.

- بررسی لاگها: در صورت بروز مشکل در مسیریابی درخواستها، حتماً لاگهای Traefik را بررسی کنید. لاگها میتوانند اطلاعات مفیدی در مورد علت مشکل ارائه دهند، از جمله اینکه آیا Traefik توانسته است به سرویس پشتیبان متصل شود و آیا پورت صحیح در حال استفاده است یا خیر.

- استفاده از متغیرها: در محیطهای پویا، استفاده از متغیرها برای تعریف پورت میتواند انعطافپذیری و قابلیت پیکربندی را افزایش دهد. به عنوان مثال، در Docker Compose میتوان از متغیرهای محیطی برای تعریف پورت استفاده کرد.

سناریوهای کاربردی استفاده از port

- میزبانی چندین سرویس بر روی یک ماشین: همانطور که قبلاً اشاره شد،

portبه شما امکان میدهد تا چندین سرویس را بر روی یک ماشین با پورتهای مختلف میزبانی کنید و درخواستها را به درستی به هر سرویس هدایت کنید. - استفاده از معماری Microservices: در معماری Microservices، هر سرویس معمولاً بر روی یک کانتینر جداگانه با پورت مخصوص به خود در حال اجرا است.

portدر Traefik به شما امکان میدهد تا درخواستها را به درستی به هر Microservice هدایت کنید. - آزمایش و توسعه:

portمیتواند برای هدایت درخواستها به نسخههای مختلف یک سرویس برای آزمایش یا توسعه استفاده شود. به عنوان مثال، میتوانید یک نسخه جدید از سرویس را بر روی یک پورت متفاوت اجرا کنید و درخواستهای خاصی را به آن هدایت کنید تا قبل از انتشار عمومی، آن را آزمایش کنید.

نتیجهگیری

port یک اتریبیوت کلیدی در قواعد Traefik است که نقش مهمی در مسیریابی صحیح درخواستها به سرویسهای پشتیبان ایفا میکند. با درک نحوه پیکربندی port در Providerهای مختلف و رعایت نکات ذکر شده، میتوانید از Traefik به طور مؤثرتری برای مدیریت و مسیریابی درخواستهای خود استفاده کنید. در این مقاله، سعی شد تا با ارائه توضیحات جامع و مثالهای کاربردی، درک عمیقتری از نقش port در قواعد Traefik فراهم شود. امیدواریم این اطلاعات برای شما مفید بوده باشد.

نحوه پیکربندی Rule Port: راهنمای جامع برای متخصصان شبکه و توسعهدهندگان

پیکربندی Rule Port، یا به عبارت دقیقتر، تعیین قوانین و سیاستهای مربوط به درگاههای (Ports) شبکه، یکی از جنبههای حیاتی امنیت و بهینهسازی ترافیک شبکه است. این فرآیند به مدیران شبکه و توسعهدهندگان این امکان را میدهد تا کنترل دقیقی بر روی جریان داده ورودی و خروجی داشته باشند، از نفوذهای مخرب جلوگیری کرده و عملکرد برنامهها و سرویسهای حیاتی را تضمین نمایند. در این مقاله، به بررسی جامع نحوه پیکربندی Rule Port میپردازیم، مفاهیم اساسی را توضیح داده و سناریوهای مختلف را مورد بررسی قرار میدهیم.

مقدمهای بر مفاهیم اساسی:

پیش از ورود به جزئیات پیکربندی، لازم است مفاهیم پایهای مرتبط با Rule Port را به خوبی درک کنیم.

درگاه (Port): درگاه، یک نقطه پایانی مجازی برای ارتباطات شبکه است. هر سرویس یا برنامه که بر روی یک دستگاه شبکه اجرا میشود، از یک یا چند درگاه برای دریافت و ارسال دادهها استفاده میکند. درگاهها با اعداد 1 تا 65535 شناسایی میشوند.

پروتکل (Protocol): پروتکل، مجموعهای از قوانین و دستورالعملها است که نحوه تبادل داده بین دستگاههای شبکه را تعیین میکند. پروتکلهای رایج شامل TCP (Transmission Control Protocol) و UDP (User Datagram Protocol) هستند. TCP یک پروتکل اتصالگرا (Connection-oriented) است که یک اتصال مطمئن بین دو دستگاه برقرار میکند، در حالی که UDP یک پروتکل بدون اتصال (Connectionless) است که دادهها را بدون برقراری اتصال ارسال میکند.

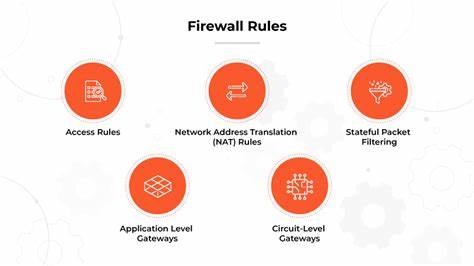

فایروال (Firewall): فایروال، یک سیستم امنیتی شبکه است که ترافیک ورودی و خروجی را بر اساس قوانین از پیش تعریف شده بررسی و فیلتر میکند. فایروالها میتوانند بر اساس آدرس IP، درگاه، پروتکل و سایر ویژگیها، ترافیک را مسدود یا مجاز کنند.

لیستهای کنترل دسترسی (Access Control Lists – ACLs): ACLها مجموعهای از قوانین هستند که بر روی روترها و سوئیچها پیکربندی میشوند تا ترافیک شبکه را بر اساس معیارهای مختلف، مانند آدرس IP مبدا و مقصد، درگاه، و پروتکل، فیلتر کنند.

چرا پیکربندی Rule Port ضروری است؟

پیکربندی صحیح Rule Port مزایای متعددی دارد، از جمله:

افزایش امنیت شبکه: با محدود کردن دسترسی به درگاههای غیرضروری و مسدود کردن ترافیک مخرب، میتوان از نفوذ هکرها و بدافزارها جلوگیری کرد.

بهبود عملکرد شبکه: با فیلتر کردن ترافیک غیرضروری و اولویتبندی ترافیک مهم، میتوان پهنای باند شبکه را بهینه کرده و سرعت و کارایی شبکه را افزایش داد.

تطابق با الزامات قانونی و مقرراتی: برخی از صنایع ملزم به رعایت استانداردهای امنیتی خاصی هستند که پیکربندی Rule Port را به عنوان بخشی از فرآیند انطباق خود در نظر میگیرند.

جلوگیری از سوء استفاده: با کنترل دسترسی به درگاهها، میتوان از سوء استفاده از منابع شبکه توسط کاربران غیرمجاز جلوگیری کرد.

روشهای پیکربندی Rule Port:

روشهای مختلفی برای پیکربندی Rule Port وجود دارد، که انتخاب روش مناسب به نوع دستگاه شبکه، سیستم عامل و نیازهای امنیتی سازمان بستگی دارد. در اینجا به برخی از رایجترین روشها اشاره میکنیم:

پیکربندی فایروال: فایروالها ابزارهای قدرتمندی برای پیکربندی Rule Port هستند. اکثر فایروالها دارای یک رابط کاربری گرافیکی (GUI) هستند که پیکربندی را آسان میکند. با این حال، برخی از فایروالها نیز از خط فرمان (CLI) پشتیبانی میکنند که امکان پیکربندی پیشرفتهتر را فراهم میکند. برای پیکربندی فایروال، باید قوانین فایروال را تعریف کنید که مشخص میکنند چه ترافیکی مجاز است و چه ترافیکی مسدود میشود. هر قانون باید شامل آدرس IP مبدا و مقصد، درگاه، پروتکل و اقدام (مجاز یا مسدود) باشد.

پیکربندی لیستهای کنترل دسترسی (ACL): ACLها را میتوان بر روی روترها و سوئیچها پیکربندی کرد تا ترافیک شبکه را فیلتر کنند. ACLها بر اساس قواعدی که تعریف میشوند، ترافیک را بررسی کرده و بر اساس آن اجازه عبور یا رد آن را صادر میکنند. ACLها معمولاً با استفاده از خط فرمان پیکربندی میشوند و نیاز به دانش فنی بیشتری نسبت به فایروال دارند.

پیکربندی سیستم عامل: برخی از سیستم عاملها دارای فایروال داخلی هستند که میتوان از آنها برای پیکربندی Rule Port استفاده کرد. به عنوان مثال، Windows Firewall به کاربران امکان میدهد تا قوانین فایروال را برای برنامهها و سرویسهای خاص تعریف کنند. Linux نیز دارای ابزارهایی مانند

iptablesوufwاست که برای پیکربندی فایروال مورد استفاده قرار میگیرند.

سناریوهای رایج پیکربندی Rule Port:

برای درک بهتر نحوه پیکربندی Rule Port، به چند سناریو رایج توجه کنید:

مسدود کردن درگاههای غیرضروری: بسیاری از درگاهها به طور پیشفرض باز هستند، اما برای عملکرد صحیح شبکه ضروری نیستند. مسدود کردن این درگاهها میتواند سطح حمله (Attack Surface) شبکه را کاهش دهد. به عنوان مثال، درگاه 21 (FTP) اغلب توسط هکرها برای دسترسی غیرمجاز به فایلها مورد استفاده قرار میگیرد.

مجاز کردن ترافیک وب: درگاه 80 (HTTP) و درگاه 443 (HTTPS) برای ترافیک وب مورد استفاده قرار میگیرند. برای اینکه کاربران بتوانند به وبسایتها دسترسی داشته باشند، باید ترافیک این درگاهها مجاز باشد.

مجاز کردن ترافیک ایمیل: درگاه 25 (SMTP)، درگاه 110 (POP3) و درگاه 143 (IMAP) برای ترافیک ایمیل مورد استفاده قرار میگیرند. برای اینکه کاربران بتوانند ایمیل ارسال و دریافت کنند، باید ترافیک این درگاهها مجاز باشد.

مسدود کردن ترافیک غیرمجاز: اگر ترافیکی وجود دارد که نباید از شبکه عبور کند، میتوان آن را با استفاده از Rule Port مسدود کرد. به عنوان مثال، اگر ترافیکی از یک آدرس IP خاص وجود دارد که مشکوک به فعالیت مخرب است، میتوان آن را مسدود کرد.

ملاحظات امنیتی در پیکربندی Rule Port:

پیکربندی Rule Port یک فرآیند پیچیده است که باید با دقت و توجه به نکات امنیتی انجام شود. در اینجا به برخی از مهمترین ملاحظات امنیتی اشاره میکنیم:

اصل کمترین امتیاز (Principle of Least Privilege): فقط به درگاههایی اجازه دهید که برای عملکرد صحیح برنامهها و سرویسهای حیاتی ضروری هستند.

بررسی دورهای قوانین فایروال: قوانین فایروال را به طور دورهای بررسی کنید و قوانین غیرضروری را حذف کنید.

استفاده از رمزنگاری (Encryption): از رمزنگاری برای محافظت از دادههایی که از طریق شبکه منتقل میشوند، استفاده کنید.

بهروزرسانی نرمافزار: نرمافزار فایروال و سیستم عامل را به طور منظم بهروزرسانی کنید تا از آسیبپذیریهای امنیتی محافظت کنید.

مانیتورینگ ترافیک شبکه: ترافیک شبکه را به طور مداوم مانیتور کنید تا فعالیتهای مشکوک را شناسایی کنید.

ابزارهای مورد استفاده در پیکربندی Rule Port:

Wireshark: یک ابزار تحلیل ترافیک شبکه است که به شما امکان میدهد ترافیک ورودی و خروجی را بررسی کنید و در صورت نیاز، قوانین فایروال خود را تنظیم کنید.

Nmap: یک اسکنر امنیتی شبکه است که به شما امکان میدهد درگاههای باز را شناسایی کنید و آسیبپذیریهای امنیتی را بررسی کنید.

Netcat: یک ابزار همه کاره است که میتواند برای تست اتصالات شبکه، ارسال و دریافت دادهها و اسکن درگاهها استفاده شود.

پیکربندی Rule Port یک بخش ضروری از مدیریت و امنیت شبکه است. با پیکربندی صحیح Rule Port، میتوان امنیت شبکه را افزایش داد، عملکرد شبکه را بهبود بخشید و از سوء استفاده از منابع شبکه جلوگیری کرد. این فرآیند نیازمند درک عمیق از مفاهیم اساسی شبکه و آگاهی از آخرین تهدیدات امنیتی است. با پیروی از دستورالعملهای ارائه شده در این مقاله و استفاده از ابزارهای مناسب، میتوانید شبکه خود را در برابر حملات سایبری ایمن نگه دارید و عملکرد آن را بهینه کنید. به یاد داشته باشید که امنیت شبکه یک فرآیند مستمر است و نیاز به نظارت و بهروزرسانی مداوم دارد.

کاربرد Rule Port: دروازهای به سوی مدیریت بهینهی دسترسی در شبکههای کامپیوتری

در دنیای پیچیده و پویای شبکههای کامپیوتری، امنیت و مدیریت دسترسی از اهمیت فزایندهای برخوردارند. با گسترش حملات سایبری و تهدیدهای امنیتی، استفاده از سازوکارهای قدرتمند برای کنترل و محدود کردن دسترسیها به منابع شبکه، نه تنها ضروری، بلکه حیاتی شده است. در این میان، Rule Port به عنوان ابزاری کارآمد و انعطافپذیر، نقش کلیدی در این راستا ایفا میکند. این مقاله به بررسی دقیق کاربردهای Rule Port و نحوهی استفاده از آن در جهت ارتقای امنیت و مدیریت بهتر شبکههای کامپیوتری میپردازد.

مفهوم Rule Port و جایگاه آن در امنیت شبکه

Rule Port، که به طور معمول در فایروالها، روترها و سایر تجهیزات امنیتی شبکه یافت میشود، در واقع مجموعهای از قوانین و دستورالعملها است که چگونگی رفتار با ترافیک ورودی و خروجی از پورتهای خاص را تعیین میکند. پورتها، همان درگاههای منطقی هستند که امکان برقراری ارتباط بین برنامهها و سرویسهای مختلف در شبکه را فراهم میآورند. هر برنامه یا سرویس معمولاً از یک یا چند پورت مشخص برای دریافت و ارسال داده استفاده میکند.

Rule Port با تعیین قوانین دقیق بر مبنای پورتهای مورد استفاده، میتواند دسترسی به سرویسها و برنامههای خاص را کنترل و مدیریت کند. این قوانین میتوانند شامل موارد زیر باشند:

- اجازه (Allow): اجازه دادن به ترافیک ورودی یا خروجی از طریق پورت مشخص.

- منع (Deny): مسدود کردن ترافیک ورودی یا خروجی از طریق پورت مشخص.

- هدایت (Redirect): هدایت ترافیک ورودی به پورت مشخص به یک پورت دیگر.

- ثبت وقایع (Log): ثبت اطلاعات مربوط به ترافیک ورودی یا خروجی از طریق پورت مشخص برای اهداف مانیتورینگ و تحلیل امنیتی.

کاربردهای Rule Port در مدیریت دسترسی و امنیت شبکه

Rule Port طیف گستردهای از کاربردها را در مدیریت دسترسی و ارتقای امنیت شبکههای کامپیوتری ارائه میدهد. برخی از مهمترین این کاربردها عبارتند از:

کنترل دسترسی به سرویسها: یکی از مهمترین کاربردهای Rule Port، کنترل دسترسی به سرویسهای مختلف در شبکه است. به عنوان مثال، میتوان با استفاده از Rule Port، دسترسی به پورت ۸۰ (HTTP) و ۴۴۳ (HTTPS) را برای کاربران خارج از شبکه مجاز کرد، در حالی که دسترسی به پورت ۲۲ (SSH) را تنها برای مدیران سیستم محدود نمود. این امر از نفوذ افراد غیرمجاز به سیستمهای حیاتی جلوگیری میکند.

جلوگیری از حملات بر اساس پورت: بسیاری از حملات سایبری از پورتهای خاصی برای نفوذ به سیستمها استفاده میکنند. با شناسایی این پورتها و اعمال قوانین منع ترافیک بر روی آنها، میتوان از وقوع این حملات پیشگیری کرد. به عنوان مثال، حملاتی که از طریق پورت ۴۴۵ (SMB) انجام میشوند، با مسدود کردن این پورت در فایروال، قابل خنثیسازی هستند.

تفکیک ترافیک و اولویتبندی: Rule Port میتواند برای تفکیک انواع مختلف ترافیک و اولویتبندی آنها مورد استفاده قرار گیرد. به عنوان مثال، ترافیک مربوط به سرویسهای VoIP (Voice over IP) را میتوان با تخصیص پورتهای خاص و اعمال قوانین اولویتبندی، در اولویت بالاتری نسبت به سایر انواع ترافیک قرار داد تا کیفیت ارتباط صوتی تضمین شود.

پیادهسازی شبکههای مجازی خصوصی (VPN): Rule Port نقشی اساسی در پیادهسازی و پیکربندی شبکههای VPN ایفا میکند. با ایجاد قوانین مناسب برای پورتهای مورد استفاده در پروتکلهای VPN مانند PPTP، L2TP/IPsec و OpenVPN، میتوان امکان ایجاد اتصال امن و رمزگذاری شده بین شبکههای مختلف را فراهم نمود.

مانیتورینگ و تحلیل ترافیک شبکه: Rule Port میتواند برای ثبت و ذخیرهی اطلاعات مربوط به ترافیک ورودی و خروجی از پورتهای مختلف مورد استفاده قرار گیرد. این اطلاعات میتواند برای تحلیل الگوهای ترافیکی، شناسایی مشکلات احتمالی و تشخیص فعالیتهای مشکوک مورد استفاده قرار گیرد. به عنوان مثال، افزایش ناگهانی ترافیک بر روی یک پورت خاص میتواند نشانهای از یک حمله سایبری باشد.

ایجاد Zones امنیتی: Rule Port به همراه سایر ابزارهای امنیتی، میتواند برای ایجاد Zones امنیتی (Security Zones) در شبکه مورد استفاده قرار گیرد. با تعریف Zones مختلف و اعمال قوانین دسترسی بین آنها بر اساس پورتهای مورد استفاده، میتوان سطح امنیت شبکهی را به طور قابل توجهی ارتقا داد. به عنوان مثال، میتوان یک Zone برای سرورهای حساس ایجاد کرد و دسترسی به آن را از سایر Zones محدود نمود.

کنترل استفاده از نرمافزارهای نظیر به نظیر (P2P): نرمافزارهای P2P اغلب از پورتهای تصادفی و غیر استاندارد برای انتقال داده استفاده میکنند. با شناسایی الگوهای ترافیکی این نرمافزارها و اعمال قوانین منع ترافیک بر روی پورتهای مشکوک، میتوان استفاده از آنها را در شبکه محدود و از مصرف پهنای باند اضافی جلوگیری کرد.

نکات کلیدی در پیادهسازی و مدیریت Rule Port

پیادهسازی و مدیریت مؤثر Rule Port نیازمند برنامهریزی دقیق و رعایت نکات کلیدی است. در اینجا به برخی از این نکات اشاره میکنیم:

درک کامل از ترافیک شبکه: قبل از اعمال هر گونه قانون، لازم است درک کاملی از انواع ترافیک ورودی و خروجی در شبکه و پورتهای مورد استفادهی آنها داشته باشید. استفاده از ابزارهای مانیتورینگ شبکه میتواند در این زمینه بسیار مفید باشد.

اصل “Deny All” به عنوان سیاست پیشفرض: به طور کلی توصیه میشود که سیاست پیشفرض Rule Port بر مبنای “Deny All” باشد. این به این معنی است که تمام ترافیک ورودی و خروجی، مگر اینکه به طور صریح مجاز شده باشد، مسدود خواهد شد.

مستندسازی دقیق قوانین: تمامی قوانین Rule Port باید به طور دقیق مستندسازی شوند. این مستندات باید شامل شرح دقیقی از هدف قانون، پورتهای مورد استفاده، آدرسهای IP مبدأ و مقصد، و سایر اطلاعات مرتبط باشد.

بررسی و بهروزرسانی دورهای قوانین: قوانین Rule Port باید به طور دورهای بررسی و بهروزرسانی شوند. با تغییر نیازهای شبکه و ظهور تهدیدهای امنیتی جدید، ممکن است لازم باشد قوانین موجود اصلاح یا قوانین جدیدی ایجاد شوند.

استفاده از ابزارهای مدیریت Rule Port: استفاده از ابزارهای مدیریت Rule Port میتواند فرآیند پیادهسازی، پیکربندی و مانیتورینگ قوانین را تسهیل کند. این ابزارها اغلب امکانات پیشرفتهای مانند جستجو، فیلتر و گزارشگیری را ارائه میدهند.

آزمایش قوانین قبل از اعمال نهایی: قبل از اعمال نهایی هر گونه قانون Rule Port، باید آن را در یک محیط آزمایشگاهی مورد بررسی قرار داد تا از عملکرد صحیح آن و عدم ایجاد مشکلات غیرمنتظره اطمینان حاصل شود.

مزایا و معایب Rule Port: تسهیل یا تخریب امنیت شبکه؟

Rule Port، به عنوان یک مکانیزم مدیریتی در حوزه امنیت شبکه، امکان اعمال و انتقال قوانین فایروال بین سیستمهای مختلف را فراهم میآورد. این فرآیند میتواند شامل انتقال قوانین بین فایروالهای مختلف، از یک محیط تست به محیط عملیاتی، یا حتی بین شعب مختلف یک سازمان باشد. با وجود جذابیت ظاهری و وعده تسهیل مدیریت امنیت، Rule Port نیز همچون هر ابزار دیگری، دارای مزایا و معایب خاص خود است که نیازمند بررسی دقیق و سنجش استراتژیک قبل از پیادهسازی میباشد. در این نوشتار، به بررسی دقیق این مزایا و معایب میپردازیم تا دیدگاهی جامع و کاربردی در این خصوص ارائه نماییم.

مزایای Rule Port:

کاهش خطای انسانی و بهبود دقت: انتقال دستی قوانین فایروال، فرآیندی زمانبر و مستعد خطا است. تایپ نادرست آدرسهای IP، اشتباه در انتخاب پورتها و پروتکلها، و عدم اعمال صحیح Maskها میتواند منجر به ایجاد حفرههای امنیتی ناخواسته شود. Rule Port، با خودکارسازی این فرآیند، احتمال وقوع این خطاها را به حداقل میرساند و از صحت و دقت قوانین اطمینان حاصل میکند.

تسریع فرآیند پیادهسازی: انتقال و اعمال دستی قوانین فایروال، به خصوص در شبکههای بزرگ و پیچیده، میتواند زمان زیادی را به خود اختصاص دهد. Rule Port، با خودکارسازی این فرآیند، سرعت استقرار قوانین جدید یا تغییر قوانین موجود را به طور چشمگیری افزایش میدهد. این امر، به خصوص در شرایطی که نیاز به واکنش سریع به تهدیدات امنیتی جدید وجود دارد، بسیار حائز اهمیت است.

استانداردسازی و یکپارچهسازی قوانین: استفاده از Rule Port، امکان ایجاد و اعمال قوانین فایروال استاندارد در سراسر سازمان را فراهم میآورد. این امر، نه تنها مدیریت و نگهداری قوانین را آسانتر میکند، بلکه از بروز اختلافات و ناسازگاریهای احتمالی در عملکرد فایروالها نیز جلوگیری میکند. یکپارچهسازی قوانین، به ویژه در سازمانهایی که از چندین فایروال از برندهای مختلف استفاده میکنند، اهمیت بیشتری پیدا میکند.

بهبود مدیریت تغییرات: Rule Port، امکان مستندسازی و ردیابی تغییرات اعمال شده در قوانین فایروال را فراهم میآورد. این قابلیت، در مدیریت تغییرات و عیبیابی مشکلات احتمالی بسیار مفید است. با داشتن سابقه دقیق از تغییرات، میتوان به سرعت علت بروز مشکلات امنیتی را شناسایی و اقدامات اصلاحی لازم را انجام داد.

افزایش کارایی و بهرهوری: با خودکارسازی فرآیند انتقال و اعمال قوانین فایروال، Rule Port به متخصصان امنیت این امکان را میدهد تا زمان و انرژی خود را صرف انجام وظایف مهمتری مانند تحلیل تهدیدات، پاسخگویی به رخدادهای امنیتی، و بهبود کلی وضعیت امنیتی شبکه کنند.

بهبود انطباق با قوانین و مقررات: در بسیاری از صنایع، سازمانها ملزم به رعایت قوانین و مقررات خاصی در زمینه امنیت دادهها هستند. Rule Port، با ارائه امکان مستندسازی و ردیابی تغییرات اعمال شده در قوانین فایروال، به سازمانها کمک میکند تا الزامات انطباق با این قوانین و مقررات را به طور موثرتری برآورده کنند.

معایب Rule Port:

پیچیدگی پیادهسازی و نگهداری: پیادهسازی و پیکربندی صحیح Rule Port، نیازمند دانش و تخصص کافی در زمینه شبکههای کامپیوتری، فایروالها، و پروتکلهای امنیتی است. نگهداری و عیبیابی سیستم Rule Port نیز میتواند چالشبرانگیز باشد، به خصوص در شبکههای بزرگ و پیچیده.

وابستگی به Vendor و تکنولوژی: بسیاری از راهحلهای Rule Port، وابسته به Vendor خاصی هستند و تنها با فایروالهای آن Vendor سازگار هستند. این وابستگی، میتواند انعطافپذیری سازمان را در انتخاب و استفاده از فایروالهای مختلف محدود کند. همچنین، در صورت تغییر تکنولوژی یا Vendor، ممکن است نیاز به جایگزینی کامل سیستم Rule Port باشد.

خطر انتشار اشتباهات: اگر قوانین فایروال اشتباه یا ناقص در یک سیستم منبع وجود داشته باشند، Rule Port میتواند این اشتباهات را به سایر سیستمها نیز منتشر کند. این امر، میتواند منجر به ایجاد حفرههای امنیتی گسترده در سراسر سازمان شود. بنابراین، قبل از استفاده از Rule Port، اطمینان از صحت و دقت قوانین فایروال در سیستم منبع بسیار مهم است.

مسائل امنیتی بالقوه: اگر سیستم Rule Port به درستی پیکربندی نشده باشد، ممکن است خود به یک هدف برای حملات سایبری تبدیل شود. مهاجمان میتوانند از طریق این سیستم، به قوانین فایروال دسترسی پیدا کرده و آنها را تغییر دهند یا از آنها برای دور زدن تدابیر امنیتی استفاده کنند. بنابراین، حفاظت از سیستم Rule Port با استفاده از تدابیر امنیتی مناسب، از اهمیت بالایی برخوردار است.

هزینههای سربار: پیادهسازی و نگهداری Rule Port، میتواند هزینههای سربار قابل توجهی را به سازمان تحمیل کند. این هزینهها شامل هزینه خرید نرمافزار یا سختافزار، هزینه آموزش پرسنل، و هزینه نگهداری و پشتیبانی سیستم میشود.

عدم پشتیبانی از تمامی فایروالها: Rule Port ممکن است از تمامی برندها و مدلهای فایروال موجود در بازار پشتیبانی نکند. این امر، میتواند سازمان را مجبور به استفاده از فایروالهای خاصی کند که ممکن است بهترین گزینه برای نیازهای امنیتی آنها نباشند.

نتیجهگیری نهایی: Rule Port، ابزاری قدرتمند در خدمت امنیت شبکه، اما نیازمند بررسی دقیق و آمادگی

تصمیمگیری آگاهانه: Rule Port، انتخابی استراتژیک برای هر سازمان

در نهایت، تصمیمگیری در مورد استفاده از Rule Port، باید بر اساس نیازها و شرایط خاص هر سازمان انجام شود. هیچ نسخه یکسانی برای همه وجود ندارد. سازمانها، باید مزایا و معایب Rule Port را به دقت سنجیده، چالشهای احتمالی را ارزیابی کرده، و آمادگی خود برای مقابله با آنها را بررسی کنند. در صورتی که سازمان، نیازهای خود را به خوبی شناسایی کرده، راهحل Rule Port مناسب را انتخاب کرده، پرسنل متخصص را در اختیار داشته باشد، و برنامهریزی مناسبی برای پیادهسازی و استفاده از آن انجام دهد، Rule Port میتواند به عنوان ابزاری قدرتمند در خدمت امنیت شبکه عمل کرده و مزایای قابل توجهی را برای سازمان به ارمغان آورد. در غیر این صورت، پیادهسازی Rule Port ممکن است با شکست مواجه شده و منجر به هدر رفتن منابع و آسیب رساندن به اعتبار سازمان شود. بنابراین، اتخاذ این فناوری، یک تصمیم استراتژیک است که نیازمند بررسی دقیق و برنامهریزی جامع است.

جستجو

دسته بندی ها

- آخرین آموزش ها (3)

- پراجکت سرور (18)

- شیرپوینت (70)

- طراحی سایت (37)

- فناوری اطلاعات (342)

- مایکروسافت داینامیک (8)

پست های محبوب

درباره شرکت

در خبرنامه ما مشترک شوید و آخرین اخبار و به روزرسانی های را در صندوق ورودی خود مستقیماً دریافت کنید.

آخرین دیدگاهها

- محمد در ERP ابری | راهنمای 100% پیادهسازی برای کسبوکارها

- نرمافزارهای ERP ابری و نقش SharePoint در یکپارچهسازی سازمانی - اطلس وب در ERP ابری | راهنمای 100% پیادهسازی برای کسبوکارها

- Mahmood در مدیریت ریسک و تغییرات پراجکت سرور

- Bashir در محدودیت های پراجکت سرور

- خاوری در معرفی پراجکت سرور

دیدگاه بگذارید