07

مهمدیریت کاربران و نقشهای امنیتی در Microsoft Dynamics 365

- نویسنده : آیسان بهرمند

- ارسال شده در: 16 فوریه 2026

- ارسال دیدگاه: 0

مدیریت کاربران و نقشهای امنیتی در Microsoft Dynamics 365

فهرست مطالب

۱. مبانی ایجاد کاربران و روشهای احراز هویت در داینامیکس ۳۶۵

۱.۱. آشنایی با فرآیند ایجاد حساب کاربری

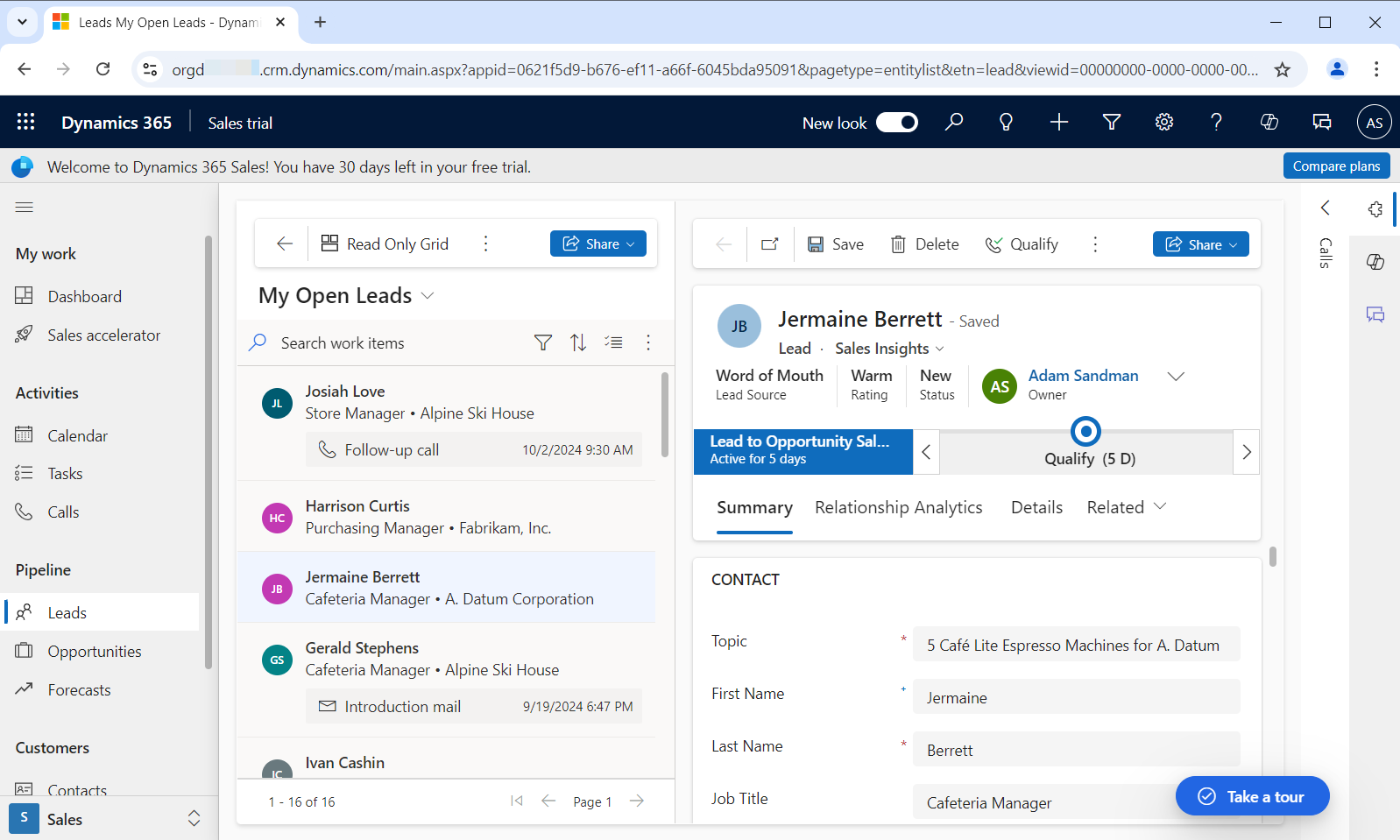

اولین گام برای فراهم کردن امکان ورود افراد به محیط مایکروسافت داینامیکس ۳۶۵، ایجاد یک حساب کاربری برای آنها است. این فرآیند معمولاً از طریق یک پورتال مرکزی به نام مرکز مدیریت مایکروسافت ۳۶۵ انجام میشود. مدیر سیستم مسئول است تا برای هر فردی که نیاز به کار با داینامیکس دارد، یک حساب کاربری منحصربهفرد ایجاد کند. این حسابها میتوانند به صورت تکی یا به صورت گروهی و برای تعداد زیادی از کاربران به طور همزمان ساخته شوند. نکته بسیار مهم در این مرحله، تخصیص صحیح مجوز (License) به کاربر است. بدون داشتن مجوز معتبر داینامیکس ۳۶۵، کاربر حتی پس از ایجاد حساب کاربری نیز قادر به ورود به محیط اصلی برنامهها و انجام هیچگونه عملیاتی نخواهد بود. مجوزها تعیین میکنند که هر کاربر به کدام یک از برنامههای موجود در مجموعه داینامیکس ۳۶۵، مانند مدیریت فروش، خدمات مشتریان یا مدیریت مالی، دسترسی داشته باشد .

۱.۲. روشهای احراز هویت و ورود به سیستم

پس از ایجاد حساب کاربری، نوبت به فرآیند احراز هویت میرسد که امنیت ورود به سیستم را تضمین میکند. داینامیکس ۳۶۵ از زیرساخت قدرتمند و امن مایکروسافت انتآیدی (Microsoft Entra ID) برای این منظور بهره میبرد. این سرویس که قبلاً با نام Azure Active Directory شناخته میشد، به عنوان یک دروازه ورود هوشمند عمل کرده و هویت کاربران را بررسی میکند. روش اصلی احراز هویت، استفاده از نام کاربری و رمز عبور سازمانی است. اما برای افزایش سطح امنیت، قابلیتهای پیشرفتهتری نیز قابل فعالسازی هستند. مهمترین این قابلیتها، احراز هویت چندعاملی (MFA) است که کاربر را ملزم میکند علاوه بر رمز عبور، از روش دوم تأیید هویت مانند وارد کردن کدی که به تلفن همراه او پیامک شده، استفاده از یک برنامه تأیید هویت یا اثر انگشت استفاده کند. این لایه امنیتی اضافی، خطر دسترسی غیرمجاز به دادههای حساس سازمانی را به شدت کاهش میدهد.

۱.۳. مدیریت دسترسی کاربران مهمان و همکاران خارجی

در دنیای کسبوکار امروز، همکاری با افراد و سازمانهای خارج از شرکت امری رایج است. داینامیکس ۳۶۵ این نیاز را با قابلیت ایجاد کاربران مهمان (B2B Collaboration) به خوبی پوشش میدهد. مدیران میتوانند با استفاده از امکانات مایکروسافت انتآیدی، از پیمانکاران، مشاوران یا تأمینکنندگان دعوت کنند تا به عنوان کاربر مهمان به محیط داینامیکس دسترسی پیدا کنند. این کاربران برای ورود به سیستم، نیازی به داشتن حساب سازمانی در شرکت میزبان ندارند و میتوانند با استفاده از آدرس ایمیل خود (مانند حساب مایکروسافت یا حساب سازمانی متعلق به شرکت خود) احراز هویت کرده و وارد شوند. این ویژگی امکان تبادل اطلاعات و همکاری روی پروژههای مشترک را به صورت امن و کنترلشده فراهم میکند، بدون آنکه نیاز به ایجاد حسابهای کاربری دائمی و پرهزینه برای افراد خارج از سازمان باشد .

۱.۴. نقش واحدهای تجاری در تعیین محدوده دسترسی کاربران

پس از ایجاد کاربر و تعیین روش ورود او، باید مشخص کنیم که این کاربر به کدام بخش از دادهها دسترسی خواهد داشت. اینجاست که مفهوم واحدهای تجاری (Business Units) وارد عمل میشود. واحدهای تجاری در داینامیکس ۳۶۵، ساختار سلسلهمراتبی سازمان شما را منعکس میکنند و به عنوان ظرفی برای گروهبندی کاربران و دادهها عمل مینمایند. برای مثال، میتوانید برای دفتر مرکزی، واحد فروش، واحد پشتیبانی و شعب استانی خود، واحدهای تجاری جداگانه تعریف کنید. هر کاربر به طور پیشفرض به یک واحد تجاری تعلق دارد. این واحد تجاری، مرز اولیه دسترسی او به شمار میآید. با تنظیم صحیح واحدهای تجاری، میتوان اطمینان حاصل کرد که کاربران هر بخش، به طور پیشفرض تنها قادر به مشاهده و کار با دادههای مربوط به همان بخش هستند و از دادههای سایر واحدها در امان میمانند، مگر آنکه دسترسی بالاتری به آنها اعطا شود .

۱.۵. مراحل عملی اضافه کردن کاربر به محیط

برای اضافه کردن یک کاربر جدید به طور خلاصه، مدیر سیستم باید ابتدا به مرکز مدیریت مایکروسافت ۳۶۵ مراجعه کرده و با پر کردن فرم مربوط، حساب کاربری جدید را ایجاد نماید. در این فرم، اطلاعات پایه مانند نام، نام خانوادگی و آدرس ایمیل کاربر وارد میشود. در گام بعدی، مدیر باید مجوز (License) مناسب داینامیکس ۳۶۵ را به این حساب کاربری جدید تخصیص دهد. پس از ایجاد حساب در مرکز مدیریت، مدیر به محیط مدیریتی داینامیکس ۳۶۵ مراجعه کرده و کاربر مورد نظر را به محیط خاصی که قرار است در آن فعالیت کند، اضافه میکند. در نهایت، آخرین و حیاتیترین مرحله، تخصیص یک یا چند نقش امنیتی به کاربر است تا سطح دسترسی او به دادهها و عملیات مختلف سیستم مشخص شود. بدون این مرحله نهایی، کاربر با وجود داشتن حساب و مجوز، عملاً قادر به انجام هیچ کاری در سیستم نخواهد بود .

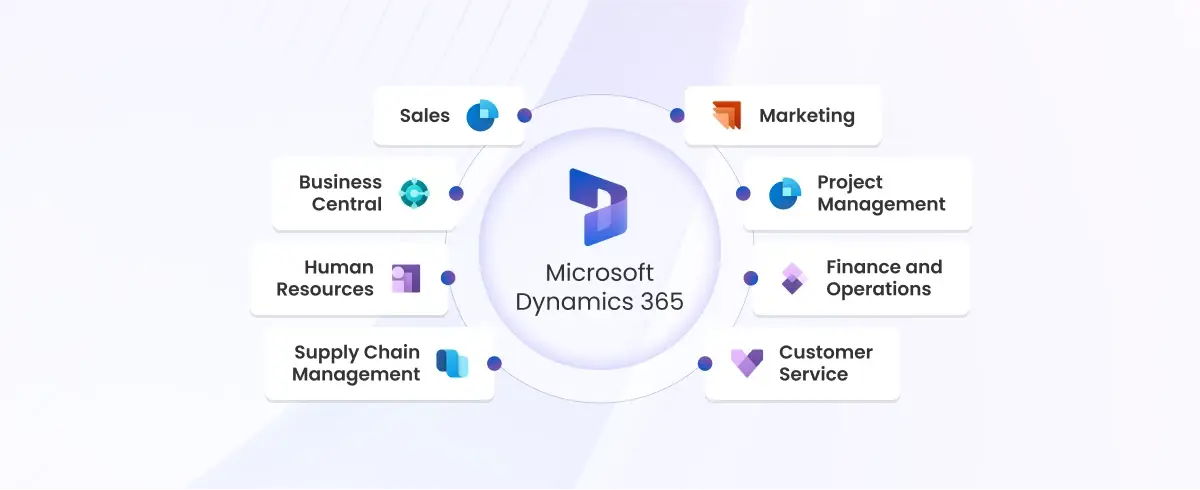

همچنین بخوانید: مفاهیم پایهMicrosoft Dynamics 365

۲. سلسلهمراتب نقشها: نقشهای سیستمی در مقابل نقشهای سفارشی

۲.۱. تعریف نقش امنیتی و اهمیت آن در داینامیکس ۳۶۵

نقشهای امنیتی (Security Roles) در قلب سیستم مدیریت دسترسی داینامیکس ۳۶۵ قرار دارند. میتوان آنها را به عنوان مجموعهای از مجوزها تعریف کرد که به یک کاربر یا تیم اعطا میشود و مشخص میکند که آنها به کدام یک از دادهها و قابلیتهای سیستم دسترسی داشته باشند و چه نوع عملیاتی (مانند مشاهده، ایجاد، ویرایش یا حذف) را مجاز هستند انجام دهند. هر نقشی مانند یک کلید عمل میکند که درب اتاقهای مختلفی از اطلاعات را باز میکند. برای مثال، نقش “نماینده فروش” ممکن است اجازه مشاهده و ویرایش فرصتهای فروش خود را بدهد، در حالی که نقش “مدیر فروش” اجازه مشاهده تمام فرصتهای فروش در کل سازمان را دارد. طراحی صحیح نقشهای امنیتی، تضمینکننده اصلی اصل “کمترین دسترسی” (Principle of Least Privilege) است، بدین معنا که هر فرد تنها به حداقل اطلاعات و قابلیتهایی که برای انجام وظایف شغلی خود نیاز دارد، دسترسی پیدا کند.

۲.۲. نقشهای سیستمی: نقشهای از پیش تعریفشده مایکروسافت

مایکروسافت برای سهولت کار، مجموعهای از نقشهای امنیتی از پیش تعریفشده را در داینامیکس ۳۶۵ قرار داده است که به آنها نقشهای سیستمی میگویند. این نقشها بر اساس وظایف رایج و استاندارد در کسبوکارها طراحی شدهاند و میتوانند نقطه شروعی عالی برای بسیاری از سازمانها باشند. از جمله این نقشها میتوان به “مدیر سیستم” (System Administrator) که دسترسی کامل به تمام بخشهای سیستم را دارد، “مسئول تنظیمات سیستم” (System Customizer) که مجوز شخصیسازی و تغییر تنظیمات سیستم را دارد، “مدیر فروش” (Sales Manager)، “نماینده فروش” (Salesperson) و “مسئول خدمات مشتریان” (Customer Service Representative) اشاره کرد. استفاده از این نقشها زمان پیادهسازی اولیه را کاهش میدهد، زیرا نیازی به تعریف تمام مجوزها از صفر نیست. با این حال، ممکن است این نقشها برای پوشش نیازهای دقیق و خاص هر سازمانی، انعطافپذیری کافی را نداشته باشند .

۲.۳. نقشهای سفارشی: طراحی دسترسی متناسب با نیازهای خاص سازمان

در بسیاری از موارد، نقشهای سیستمی از پیش تعریفشده نمیتوانند به طور کامل منطبق بر ساختار و فرآیندهای منحصربهفرد یک سازمان باشند. برای مثال، ممکن است سازمانی نیاز داشته باشد که گروهی از کاربران تنها به مشاهده گزارشهای مالی یک واحد تجاری خاص دسترسی داشته باشند، بدون آنکه بتوانند آن گزارشها را ویرایش کنند یا به دادههای سایر واحدها دسترسی پیدا کنند. در چنین شرایطی، مدیران سیستم قادر خواهند بود نقشهای امنیتی سفارشی (Custom Security Roles) ایجاد کنند. این قابلیت فوقالعاده قدرتمند، به سازمانها اجازه میدهد تا دسترسیها را با بالاترین دقت ممکن و کاملاً منطبق بر نیازهای خود طراحی کنند. با ایجاد نقشهای سفارشی، میتوان یک نقش با عنوان “کارشناس تحلیل فروش منطقه مرکزی” تعریف کرد که فقط مجوز مشاهده (Read) دادههای فروش مربوط به یک واحد تجاری خاص را داشته باشد و هیچگونه مجوزی برای ویرایش آنها نداشته باشد.

۲.۴. مدیریت و ویرایش نقشها و ترکیب چند نقش برای یک کاربر

یکی از ویژگیهای کلیدی در مدیریت نقشها، امکان ویرایش آنها و همچنین تخصیص چندین نقش به یک کاربر است. نقشهای سفارشی پس از ایجاد، در طول زمان و با تغییر نیازهای سازمان قابل ویرایش و بهروزرسانی هستند. همچنین، اگر یک کاربر نیاز به ایفای همزمان چند مسئولیت شغلی داشته باشد، مدیر سیستم میتواند چندین نقش امنیتی را به او تخصیص دهد. برای نمونه، فردی که هم به عنوان نماینده فروش فعالیت میکند و هم وظایف پشتیبانی مشتریان را بر عهده دارد، میتواند هم نقش “نماینده فروش” و هم نقش “مسئول خدمات مشتریان” را دریافت کند. در این حالت، سطح دسترسی نهایی کاربر، حاصل جمع مجوزهای تمام نقشهایی است که به او اعطا شده است. این روش به مدیران اجازه میدهد تا با ترکیب نقشهای استاندارد و سفارشی، دسترسیهای بسیار دقیق و پویایی را ایجاد کنند.

۲.۵. تفاوتهای کلیدی و استراتژی انتخاب بین نقشهای سیستمی و سفارشی

انتخاب بین استفاده از نقشهای سیستمی یا ایجاد نقشهای سفارشی، یک تصمیم استراتژیک در پروژه پیادهسازی داینامیکس ۳۶۵ است. نقشهای سیستمی برای شروع کار و پوشش نیازهای عمومی و پرکاربرد مناسب هستند. آنها سریع و آسان قابل اعمال هستند و توسط مایکروسافت پشتیبانی میشوند. در مقابل، نقشهای سفارشی برای سازمانهایی که فرآیندهای خاص و منحصربهفردی دارند، یا نیاز به کنترل دقیق و سطح بالایی از امنیت و تفکیک وظایف دارند، حیاتی هستند. مزیت اصلی نقشهای سفارشی، انعطافپذیری و تطابق کامل با ساختار سازمانی است. استراتژی بهینه اغلب رویکردی ترکیبی است: شروع با نقشهای سیستمی به عنوان پایه و سپس در صورت نیاز، آنها را کپی کرده و با توجه به نیازهای خاص، شخصیسازی کرد، یا نقشهای سفارشی کاملاً جدیدی برای مسئولیتهای بسیار تخصصی طراحی نمود. این رویکرد هم از سرعت پیادهسازی اولیه میکاهد و هم امنیت و کارایی لازم را در بلندمدت تضمین میکند.

۳. مجوزها و سطوح دسترسی به موجودیتها (خواندن، نوشتن، حذف)

۳.۱. موجودیتها (Entities) به عنوان بلوکهای ساختمانی دادهها

برای درک مجوزها، ابتدا باید با مفهوم موجودیتها (Entities) در داینامیکس ۳۶۵ آشنا شویم. موجودیتها در واقع همان جدولهای پایگاه داده هستند که اطلاعات را در خود ذخیره میکنند. هر چیزی که در سیستم با آن کار میکنید، یک موجودیت است. برای مثال، “قرارداد” یک موجودیت است که اطلاعات مربوط به قراردادها را نگه میدارد. “فرصت فروش”، “پیشفاکتور”، “تماس تلفنی” و “مقاله دانش” نیز نمونههای دیگری از موجودیتها هستند. هر موجودیت از تعدادی فیلد (ستون) تشکیل شده است که ویژگیهای آن موجودیت را توصیف میکنند. برای مثال، موجودیت “مخاطب” دارای فیلدهایی مانند نام، نام خانوادگی، شماره تلفن و آدرس ایمیل است. مدیریت مجوزها در داینامیکس ۳۶۵ دقیقاً بر روی همین موجودیتها متمرکز است و مشخص میکند که هر نقش امنیتی بر روی هر یک از موجودیتها چه نوع اختیاراتی دارد.

۳.۲. مجوز خواندن (Read): مشاهده اطلاعات

مجوز خواندن (Read) اساسیترین سطح دسترسی به دادهها است. این مجوز به کاربر اجازه میدهد تا رکوردهای یک موجودیت را مشاهده کرده و به محتویات آنها دسترسی داشته باشد. برای مثال، اگر به نقش یک کارشناس تازهکار، مجوز خواندن بر روی موجودیت “فرصت فروش” اعطا شود، او میتواند لیست تمام فرصتهای فروش را که مطابق با محدوده دسترسی او (مثلاً فرصتهای متعلق به خودش یا واحد تجاریاش) است، ببیند و جزئیات آنها را بررسی کند. این مجوز پایه و اساس هر نوع تعاملی با دادههاست و بدون آن، کاربر حتی قادر به دیدن اطلاعات موجود در سیستم نخواهد بود. کنترل دقیق این مجوز ساده، اولین گام در حفظ امنیت دادهها و جلوگیری از مشاهده اطلاعات محرمانه توسط افراد غیرمجاز است.

۳.۳. مجوز نوشتن (Write) و ایجاد (Create): تغییر و افزودن اطلاعات

پس از مشاهده، نوبت به تغییر و افزودن اطلاعات میرسد. مجوز نوشتن (Write) به کاربر اجازه میدهد تا فیلدهای یک رکورد موجود را ویرایش کرده و آن را بهروزرسانی کند. مجوز ایجاد (Create) نیز امکان افزودن یک رکورد کاملاً جدید به سیستم را به کاربر میدهد. این دو مجوز معمولاً با هم در نظر گرفته میشوند و هسته اصلی تعامل عملیاتی با سیستم را تشکیل میدهند. برای مثال، یک نماینده فروش برای ثبت یک سفارش جدید (ایجاد) و تغییر مراحل پیگیری آن (نوشتن) به این مجوزها نیاز دارد. مدیریت این مجوزها بسیار حیاتی است، زیرا اعطای نادرست آنها میتواند منجر به ورود اطلاعات نادرست، تغییر عمدی یا سهوی دادههای حیاتی یا به هم ریختن یکپارچگی اطلاعات شود. بنابراین، باید دقت شود که چه کسی اجازه ایجاد یا تغییر چه نوع دادههایی را دارد.

۳.۴. مجوز حذف (Delete): پاک کردن اطلاعات از سیستم

مجوز حذف (Delete) قدرتمندترین و در عین حال حساسترین سطح دسترسی به دادهها است. این مجوز به کاربر اجازه میدهد تا یک رکورد را به طور کامل از پایگاه داده پاک کند. عملیات حذف معمولاً غیرقابل بازگشت است (مگر با بازیابی از نسخه پشتیبان) و میتواند عواقب جبرانناپذیری برای کسبوکار داشته باشد، از جمله از دست رفتن تاریخچه تعامل با مشتریان، اطلاعات مالی و صورتهای حسابداری. به همین دلیل، اعطای مجوز حذف باید با نهایت دقت و فقط به کاربران بسیار محدود و مورد اعتماد، مانند مدیران ارشد یا مدیران سیستم، صورت گیرد. در بسیاری از سازمانها، به جای اعطای مستقیم مجوز حذف، فرآیندهایی برای “غیرفعال کردن” یا “بایگانی” رکوردها تعریف میشود تا اطلاعات برای همیشه حفظ شوند.

۳.۵. سایر مجوزها و ترکیب آنها با سطوح دسترسی

علاوه بر مجوزهای اصلی فوق، مجوزهای دیگری نیز وجود دارند که کنترل بیشتری را فراهم میکنند. برای مثال، مجوز “ضمیمه کردن” (Append) به کاربر اجازه میدهد تا یک رکورد را به رکورد دیگری متصل کند (مانند افزودن یک یادداشت به یک فرصت فروش). مجوز “اشتراکگذاری” (Share) به کاربر امکان میدهد تا دسترسی به یک رکورد خاص را با کاربر یا تیم دیگری به اشتراک بگذارد. نکته بسیار مهم در مدیریت مجوزها، ترکیب آنها با مفهوم “سطح دسترسی” (Access Level) است. سطح دسترسی مشخص میکند که مجوز در چه حوزهای اعمال شود. سطوح دسترسی رایج عبارتند از: “کاربر” (فقط رکوردهای خودش)، “واحد تجاری” (همه رکوردهای واحد تجاری خودش)، “سازمان” (همه رکوردهای موجود در کل سازمان) و “والد-فرزند” (رکوردهای مرتبط). ترکیب یک مجوز (مثلاً خواندن) با یک سطح دسترسی (مثلاً واحد تجاری) مشخص میکند که یک نقش میتواند همه رکوردهای موجودیت مورد نظر را در واحد تجاری خود مشاهده کند.

۴. تیمها در داینامیکس ۳۶۵: تسهیل همکاریهای سازمانی

۴.۱. مفهوم تیم و اهمیت آن در داینامیکس ۳۶۵

تیمها (Teams) در مایکروسافت داینامیکس ۳۶۵، گروههایی از کاربران هستند که به منظور همکاری و اشتراکگذاری اطلاعات گرد هم میآیند. استفاده از تیمها روشی مؤثر و کارآمد برای مدیریت دسترسی گروهی به دادهها و تسهیل جریان کار بین بخشهای مختلف سازمان است. به جای اینکه یک رکورد خاص (مثلاً یک پروژه) را با تکتک کاربرانی که روی آن پروژه کار میکنند به اشتراک بگذارید، میتوانید آن را با تیم مربوط به آن پروژه به اشتراک بگذارید. هر عضوی که به تیم اضافه یا از آن حذف میشود، به طور خودکار دسترسی متناظر را کسب کرده یا از دست میدهد. این روش نهتنها مدیریت دسترسیها را برای مدیران سیستم سادهتر میکند، بلکه تضمین میکند که همکاران یک واحد یا پروژه، دید یکپارچه و مناسبی نسبت به اطلاعات داشته باشند. یک کاربر میتواند همزمان عضو چندین تیم مختلف باشد .

۴.۲. تیمهای مالک (Owner Teams): مالکیت و مسئولیت گروهی

تیمهای مالک (Owner Teams) نوع خاصی از تیمها هستند که میتوانند مانند یک کاربر، مالک یک یا چند رکورد در سیستم باشند. این ویژگی بسیار قدرتمند است، بهویژه زمانی که یک گروه مسئولیت انجام یک فرآیند یا پیگیری یک پروژه را بر عهده دارند. برای مثال، میتوان یک تیم مالک به نام “تیم فروش منطقه شمال” ایجاد کرد. سپس، تمام قراردادها و فرصتهای فروش مربوط به آن منطقه را به این تیم واگذار نمود. در این صورت، تمام اعضای این تیم مالک آن رکوردها محسوب میشوند و بر اساس نقشهای امنیتی خود، میتوانند روی آنها کار کنند. مزیت اصلی این روش این است که مسئولیت و مالکیت یک مجموعه از دادهها به جای یک فرد، به یک گروه واگذار میشود و در صورت جابهجایی یا ترک خدمت یکی از اعضا، دادهها بدون مالک نمیمانند و سایر اعضای تیم همچنان به آنها دسترسی دارند.

۴.۳. تیمهای دسترسی (Access Teams): اشتراکگذاری موقت و هدفمند اطلاعات

در مقابل تیمهای مالک، تیمهای دسترسی (Access Teams) قرار دارند. این تیمها مالک هیچ رکوردی نمیشوند، بلکه تنها برای اشتراکگذاری دسترسی به یک رکورد خاص با گروهی از کاربران ایجاد میشوند. این نوع تیمها معمولاً برای موقعیتهایی کاربرد دارند که نیاز است گروهی از افراد به طور موقت یا برای یک منظور خاص به اطلاعات یک رکورد دسترسی پیدا کنند. برای مثال، فرض کنید یک مشتری خاص نیاز به پشتیبانی ویژه دارد. مدیر پشتیبانی میتواند یک تیم دسترسی موقت متشکل از کارشناس فنی، کارشناس فروش و مسئول پیگیری تشکیل داده و دسترسی کامل به پرونده آن مشتری را با این تیم به اشتراک بگذارد. اعضای این تیم دسترسی، مالک پرونده نمیشوند، اما میتوانند روی آن کار کنند. این قابلیت، انعطافپذیری فوقالعادهای در اشتراکگذاری هوشمندانه و هدفمند اطلاعات ایجاد میکند .

۴.۴. تفاوتهای کلیدی و موارد استفاده هر نوع تیم

انتخاب بین استفاده از تیمهای مالک و تیمهای دسترسی به نیاز کسبوکار بستگی دارد. اگر به دنبال واگذاری مالکیت و مسئولیت دائمی یک مجموعه از دادهها به یک گروه هستید، تیمهای مالک بهترین گزینه هستند. این تیمها برای واحدهای سازمانی پایدار مانند “تیم فروش داخلی” یا “تیم پشتیبانی سطح یک” ایدهآل میباشند. در مقابل، اگر نیاز به اشتراکگذاری سریع و موقت دسترسی به یک یا چند رکورد خاص با گروهی از افراد دارید، تیمهای دسترسی انتخاب مناسبتری خواهند بود. این تیمها برای همکاری روی پروژههای موقت، رسیدگی به درخواستهای ویژه مشتریان یا تشکیل کارگروههای موردی بسیار کارآمد هستند. درک این تفاوت به مدیران کمک میکند تا ساختار تیمها را بهینهسازی کرده و از پیچیدگیهای امنیتی غیرضروری جلوگیری کنند.

۴.۵. مدیریت اعضای تیم و تأثیر آن بر امنیت

مدیریت اعضای تیمها یک وظیفه مهم و مستمر برای حفظ امنیت سیستم است. مدیران یا افرادی که مجوز مدیریت تیم را دارند، میتوانند به راحتی اعضای جدید را به تیمها اضافه کرده یا اعضای موجود را از تیم حذف کنند. هنگامی که کاربری به یک تیم مالک اضافه میشود، به طور خودکار به تمام رکوردهایی که آن تیم مالک آنهاست، دسترسی پیدا میکند. به همین ترتیب، با حذف یک کاربر از تیم، دسترسی او به آن رکوردها نیز قطع میشود. این پویایی در مدیریت دسترسی، یکی از بزرگترین مزایای استفاده از تیمها است. با این حال، لازم است که مدیران به طور دورهای عضویت افراد در تیمها را بررسی کرده و اطمینان حاصل کنند که کاربران پس از تغییر مسئولیت یا خروج از پروژهها، همچنان دسترسیهای قبلی را در اختیار نداشته باشند. این بازبینی دورهای، بخش مهمی از یک استراتژی امنیتی کارآمد در داینامیکس ۳۶۵ است.

همچنین بخوانید: آمادهسازی زیرساخت پیش از نصب داینامیکس 365

۵. استراتژیهای پیادهسازی امنیت و بهترین شیوهها

۵.۱. شروع با واحدهای تجاری: ترسیم نقشه ساختار سازمانی

اولین و شاید مهمترین گام در پیادهسازی یک ساختار امنیتی کارآمد، طراحی دقیق واحدهای تجاری (Business Units) است. واحدهای تجاری باید به دقت و بر اساس ساختار واقعی سازمان شما طراحی شوند. این ساختار، چارچوب اصلی برای اعمال سیاستهای دسترسی را فراهم میکند. توصیه میشود که این کار را در مراحل اولیه پروژه پیادهسازی انجام دهید، زیرا تغییر آن در مراحل بعدی میتواند پرهزینه و زمانبر باشد. طراحی باید به گونهای باشد که هم نیازهای فعلی سازمان را پوشش دهد و هم قابلیت توسعه برای رشدهای آتی را داشته باشد. برای مثال، میتوانید یک واحد تجاری اصلی برای ستاد مرکزی و واحدهای تجاری فرعی برای شعب یا بخشهای مختلف تعریف کنید. این ساختار درختی به شما امکان میدهد تا دسترسیها را به صورت سلسلهمراتبی کنترل کرده و از نشت اطلاعات بین بخشهای مختلف جلوگیری کنید .

۵.۲. استفاده از اصل کمترین دسترسی در اعطای نقشها

اصل کمترین دسترسی (Principle of Least Privilege) یک قانون طلایی در دنیای امنیت است و در داینامیکس ۳۶۵ نیز از اهمیت بالایی برخوردار است. بر اساس این اصل، به هر کاربر فقط و فقط آن دسترسیهایی باید اعطا شود که برای انجام وظایف شغلی خود به آنها نیاز دارد و نه بیشتر. برای مثال، به یک کارشناس فروش که فقط باید فرصتهای فروش خود را بهروزرسانی کند، نباید مجوز ایجاد یا ویرایش قراردادهای مالی داده شود. پیادهسازی این اصل نیازمند تحلیل دقیق وظایف هر نقش شغلی و سپس طراحی نقشهای امنیتی متناسب با آن وظایف است. شاید در ابتدا این کار زمانبر به نظر برسد، اما در بلندمدت از بروز خطاهای سهوی، سوءاستفادههای احتمالی و هرجومرج اطلاعاتی جلوگیری کرده و امنیت کلی سیستم را به شدت افزایش میدهد.

۵.۳. مدیریت چرخه حیات کاربران و دسترسیها

مدیریت کاربران یک فرآیند یکباره نیست، بلکه یک چرخه مداوم است. این چرخه از زمان ایجاد حساب کاربری برای یک کارمند جدید آغاز میشود و با تغییر نقش شغلی، ارتقای سمت، انتقال به واحد دیگر و نهایتاً ترک سازمان او ادامه مییابد. در هر مرحله از این چرخه، باید دسترسیهای کاربر متناسب با وضعیت جدیدش بهروزرسانی شود. برای مثال، زمانی که یک کارمند از واحد فروش به واحد بازاریابی منتقل میشود، باید دسترسیهای قبلی او به دادههای فروش قطع شده و دسترسیهای جدید متناسب با نقشش در بازاریابی برای او تعریف گردد. مهمترین مرحله این چرخه، هنگام ترک سازمان است که باید حساب کاربری فرد غیرفعال شده و تمام دسترسیهای او بلافاصله لغو شود تا از هرگونه دسترسی غیرمجاز بعدی جلوگیری گردد.

۵.۴. استفاده از تیمها برای سادهسازی مدیریت دسترسیهای گروهی

تا حد امکان، به جای اعطای دسترسی به صورت انفرادی به کاربران، از تیمها برای مدیریت دسترسیهای گروهی استفاده کنید. همانطور که پیشتر اشاره شد، اختصاص دسترسی به یک تیم و سپس مدیریت عضویت افراد در آن تیم، روشی بسیار کارآمدتر و کمخطاتر نسبت به مدیریت دسترسی تکتک کاربران است. این رویکرد بهویژه در سازمانهای بزرگ با تعداد کاربران بالا، پیچیدگی مدیریت امنیت را به شدت کاهش میدهد. برای مثال، به جای اینکه مدیر سیستم برای هر یک از ۵۰ نماینده فروش، دسترسی به یک پروژه جدید را به صورت جداگانه تنظیم کند، میتواند آنها را به تیم پروژه اضافه کند و دسترسی را برای کل تیم تعریف نماید. این روش هم در زمان صرفهجویی میکند و هم احتمال خطای انسانی را به حداقل میرساند.

۵.۵. بازبینی و ممیزی دورهای دسترسیها

آخرین و یکی از حیاتیترین بهترین شیوهها، انجام بازبینی و ممیزی دورهای دسترسیها است. هیچ ساختار امنیتی بدون نظارت مداوم نمیتواند در طول زمان کارآمد باقی بماند. پیشنهاد میشود که حداقل هر شش ماه یک بار، یک فرآیند بازبینی جامع انجام شود. در این فرآیند، مدیران باید فهرست کاربران، نقشهای امنیتی آنها، عضویت در تیمها و سطح دسترسیهایشان را بررسی کرده و اطمینان حاصل کنند که همچنان با نیازها و مسئولیتهای شغلی آنها مطابقت دارد. این بازبینی به کشف دسترسیهای غیرضروری که ممکن است در طول زمان ایجاد شده باشند (مثلاً دسترسیهایی که برای یک پروژه موقت داده شده و پس از اتمام آن پروژه لغو نشدهاند) کمک کرده و فرصتی برای اصلاح آنها فراهم میکند. این اقدام پیشگیرانه، یکی از مؤثرترین روشها برای حفظ امنیت و سلامت دادهها در بلندمدت است.

❓سوالات متداول

بله، در داینامیکس ۳۶۵ این امکان وجود دارد که به یک کاربر، چندین نقش امنیتی اختصاص داده شود. در این حالت، سطح دسترسی نهایی کاربر، ترکیبی از مجوزهای تمام نقشهایی است که به او اعطا شده است. این ویژگی به مدیران سیستم اجازه میدهد تا با ترکیب نقشهای مختلف، دسترسیهای بسیار دقیق و شخصیسازی شدهای را برای کاربرانی که وظایف چندگانه دارند، ایجاد کنند.

تفاوت کلیدی این دو نوع تیم در مالکیت رکوردهای داده است. یک تیم مالک، همانند یک کاربر، میتواند مالک یک رکورد (مثلاً یک فرصت فروش یا یک قرارداد) باشد و وظایف و مسئولیتهای مرتبط با آن را بر عهده گیرد. در مقابل، یک تیم دسترسی هرگز مالک رکوردی نمیشود و هدف اصلی آن، فقط اشتراکگذاری دسترسی به رکوردهای موجود با اعضای تیم است، بدون آنکه مالکیتی برای آنها ایجاد کند .

قطعاً. نقشهای امنیتی سفارشی در داینامیکس ۳۶۵ به طور کامل قابل ویرایش هستند. یکی از مزایای اصلی طراحی نقشهای سفارشی، انعطافپذیری بالای آنهاست. شما میتوانید در هر زمان و با توجه به تغییر فرآیندهای سازمانی یا نیازهای جدید، مجوزهای یک نقش سفارشی را بهروزرسانی کرده و این تغییرات بلافاصله بر روی دسترسی تمام کاربرانی که آن نقش را دارند، اعمال خواهد شد.

بله، داینامیکس ۳۶۵ از قابلیت همکاری تجاری به کسبوکار (B2B) پشتیبانی میکند. شما میتوانید با استفاده از امکانات مایکروسافت انتآیدی، کاربران مهمان (مانند پیمانکاران، مشاوران یا تأمینکنندگان) را به محیط خود اضافه کنید. این کاربران با هویت سازمانی خود یا یک حساب مایکروسافت شخصی میتوانند پس از احراز هویت، به صورت محدود و با مجوزهایی که برایشان تعریف شده، به دادهها و برنامههای مشخصی دسترسی پیدا کنند .

برای این منظور، شما باید نقش امنیتی مناسبی برای آن کاربر ایجاد یا تنظیم کنید. در تعریف مجوزهای نقش امنیتی، برای هر موجودیت (مثلاً موجودیت “فاکتور فروش”)، میتوانید سطح دسترسی را به صورت جداگانه مشخص کنید. برای دسترسی صرفاً مشاهدهای، کافی است مجوز “خواندن” (Read) را فعال کرده و مجوزهای “نوشتن” (Write)، “ایجاد” (Create) و “حذف” (Delete) را غیرفعال نگه دارید. به این ترتیب، کاربر میتواند لیست فاکتورها و جزئیات آنها را ببیند، اما قادر به ایجاد یا تغییر آنها نخواهد بود.

جمع بندی نهایی

مدیریت دسترسی و امنیت در مایکروسافت داینامیکس ۳۶۵، فراتر از یک تنظیم ساده است و هسته اصلی یک پیادهسازی موفق و کارآمد را تشکیل میدهد. همانطور که بررسی کردیم، این فرآیند با ایجاد هویت دیجیتال برای هر کاربر در بستر مایکروسافت انتآیدی (Microsoft Entra ID) آغاز میشود و با اعطای نقشهای امنیتی مناسب به آنها، تکامل مییابد. نقشهای امنیتی، چه از نوع سیستمی و چه سفارشی، بهعنوان قلب تپنده سیاستهای دسترسی عمل کرده و مشخص میکنند که هر کاربر یا تیم، به کدام یک از دادهها و فرآیندها دسترسی داشته باشد. درک صحیح تفاوت بین نقشهای سیستمی که وظایف کلی را پوشش میدهند و نقشهای سفارشی که برای نیازهای منحصربهفرد هر سازمان طراحی میشوند، کلید اصلی طراحی یک ساختار امنیتی منعطف و در عین حال مستحکم است.

علاوه بر این، آشنایی با سطوح مجوزها در سطح موجودیتها، از خواندن ساده تا حذف کامل، به مدیران اجازه میدهد تا دسترسیها را با دقت بالایی کنترل کرده و از اطلاعات حساس سازمان در برابر تغییرات ناخواسته محافظت کنند. در نهایت، استفاده هوشمندانه از تیمهای مالک و تیمهای دسترسی، روشی نوین برای به اشتراکگذاری منابع و همکاری تیمی بدون پیچیدگیهای امنیتی رایج است. با بهکارگیری این اصول، سازمانها میتوانند محیطی امن، شفاف و کارآمد را در پلتفرم داینامیکس ۳۶۵ برای تمامی کاربران خود فراهم آورند.

برای درک عمیقتر مفاهیم مربوط به ساختار سازمانی و تأثیر آن بر امنیت در داینامیکس ۳۶۵، مطالعه مقاله رسمی مایکروسافت در این زمینه را به شما پیشنهاد میکنیم. این منبع معتبر، جزئیات فنی بیشتری را در اختیار علاقهمندان قرار میدهد. شما را دعوت میکنیم تا با کلیک بر روی این لینک، دانش خود را در این حوزه گسترش دهید: مایکروسافت – تعریف ساختار سازمانی در داینامیکس ۳۶۵ .

جستجو

دسته بندی ها

- آخرین آموزش ها (9)

- پراجکت سرور (18)

- شیرپوینت (98)

- طراحی سایت (37)

- فناوری اطلاعات (404)

- مایکروسافت داینامیک (17)

پست های محبوب

درباره شرکت

در خبرنامه ما مشترک شوید و آخرین اخبار و به روزرسانی های را در صندوق ورودی خود مستقیماً دریافت کنید.

آخرین دیدگاهها

- محمد در ERP ابری | راهنمای 100% پیادهسازی برای کسبوکارها

- نرمافزارهای ERP ابری و نقش SharePoint در یکپارچهسازی سازمانی - اطلس وب در ERP ابری | راهنمای 100% پیادهسازی برای کسبوکارها

- Mahmood در مدیریت ریسک و تغییرات پراجکت سرور

- Bashir در محدودیت های پراجکت سرور

- خاوری در معرفی پراجکت سرور

دیدگاه بگذارید