07

مهامنیت و کاربردهای توکن های وب: Json، JWT

- نویسنده : تارا قلخانی

- ارسال شده در: 5 می 2025

- ارسال دیدگاه: 0

امنیت و کاربردهای توکنهای وب: Json، JWT

در دنیای مدرن توسعه وب، امنیت و مدیریت دسترسی کاربران از اهمیت بسزایی برخوردارند. دیگر روشهای سنتی مانند استفاده از Session IDها و Cookies برای احراز هویت و مجوزدهی، با چالشهای جدی روبرو شدهاند، بهویژه در معماریهای توزیعشده و RESTful. در این میان، توکنهای وب (Web Tokens) به عنوان جایگزینی قدرتمند و انعطافپذیر ظهور کردهاند که راهکارهای نوینی را برای حل این مسائل ارائه میدهند. در این مقاله، به بررسی مفاهیم پایه، ضرورت استفاده، مزایا و معایب توکنهای وب خواهیم پرداخت تا درک جامعی از این فناوری حیاتی در اختیار توسعهدهندگان قرار دهیم.

بخش اول: مفاهیم پایه توکنهای وب

پیش از هر چیز، لازم است با مفاهیم اساسی توکنهای وب آشنا شویم. به طور کلی، توکنهای وب قطعات اطلاعات رمزنگاری شدهای هستند که اطلاعات مربوط به یک کاربر یا یک برنامه را در خود ذخیره میکنند. این اطلاعات میتوانند شامل هویت کاربر، مجوزهای او، زمان انقضا و سایر دادههای مرتبط باشند.

انواع اصلی توکنهای وب:

JSONWebToken(JWT): بیشک، رایجترین و پرکاربردترین نوع توکن وب، JWT است. این توکن یک استاندارد باز (RFC 7519) است که نحوه انتقال امن اطلاعات بین دو طرف را به صورت یک شیء JSON فشرده و رمزنگاری شده تعریف میکند. JWTها self-contained هستند، به این معنی که تمام اطلاعات مورد نیاز برای تأیید هویت و مجوزدهی را در خود جای میدهند و نیازی به رجوع به یک پایگاه داده یا یک سرور احراز هویت برای تأیید صحت آنها نیست.

Simple Web Token (SWT): یک فرمت توکن سادهتر که توسط مایکروسافت توسعه یافته است. SWTها معمولاً برای محیطهایی با محدودیت منابع مناسب هستند اما به دلیل عدم پشتیبانی از رمزنگاری قوی، کمتر مورد استفاده قرار میگیرند.

Security Assertion Markup Language (SAML): یک استاندارد XML-based برای تبادل دادههای احراز هویت و مجوزدهی بین سیستمهای مختلف. SAMLها در محیطهای سازمانی بزرگ و پیچیده که نیاز به یکپارچهسازی هویت بین چندین سیستم دارند، کاربرد فراوانی دارند.

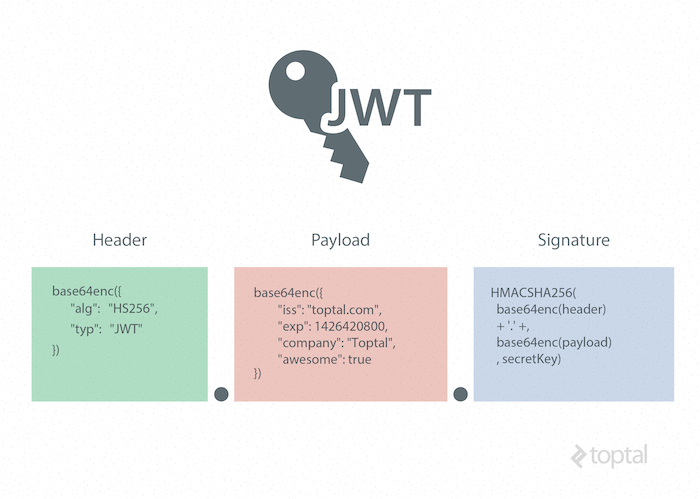

ساختار JWT:

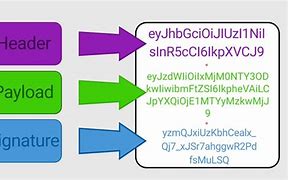

یک JWT از سه بخش اصلی تشکیل شده است که با نقطه (.) از یکدیگر جدا میشوند:

Header (هدر): شامل اطلاعات مربوط به نوع توکن (typ) که معمولاً “JWT” است و الگوریتم رمزنگاری مورد استفاده (alg) مانند HS256 یا RS256 میباشد. هدر به صورت Base64URL encoded شده است.

Payload (بدنه): شامل ادعاهای (Claims) مربوط به کاربر یا برنامه است. ادعاها میتوانند شامل اطلاعات هویتی (مانند شناسه کاربر)، مجوزها، زمان انقضا و سایر دادههای مرتبط باشند. بدنه نیز به صورت Base64URL encoded شده است.

- Registered Claims: ادعاهای از پیش تعریف شدهای هستند که میتوان از آنها برای اهداف خاصی استفاده کرد. نمونههایی از Registered Claims شامل

iss(issuer)،sub(subject)،aud(audience)،exp(expiration time)،nbf(not before)، وiat(issued at) میباشند. - Public Claims: ادعاهایی هستند که توسط IANA ثبت شدهاند و میتوان از آنها برای اهداف خاصی استفاده کرد.

- Private Claims: ادعاهایی هستند که به صورت سفارشی تعریف میشوند و برای اهداف خاصی در یک برنامه مورد استفاده قرار میگیرند.

- Registered Claims: ادعاهای از پیش تعریف شدهای هستند که میتوان از آنها برای اهداف خاصی استفاده کرد. نمونههایی از Registered Claims شامل

Signature (امضا): با استفاده از هدر، بدنه و یک کلید مخفی یا کلید خصوصی، امضا تولید میشود. امضا تضمین میکند که توکن دستکاری نشده است و صحت آن قابل تأیید است. الگوریتم استفاده شده برای تولید امضا در هدر مشخص شده است.

فرآیند تولید و اعتبارسنجی JWT:

تولید توکن: هنگامی که کاربر با موفقیت احراز هویت میشود، سرور احراز هویت یک JWT ایجاد میکند. این فرآیند شامل موارد زیر است:

- ایجاد هدر JSON

- ایجاد بدنه JSON شامل اطلاعات مورد نیاز

- رمزنگاری هدر و بدنه با استفاده از Base64URL

- تولید امضا با استفاده از الگوریتم مشخص شده و کلید مخفی یا کلید خصوصی

- ترکیب سه بخش (هدر، بدنه، امضا) برای ایجاد توکن نهایی

ارسال توکن: توکن ایجاد شده به کاربر ارسال میشود. این ارسال معمولاً از طریق هدر

Authorizationدر HTTP request انجام میگیرد.اعتبارسنجی توکن: هر بار که کاربر درخواست به یک منبع محافظت شده ارسال میکند، سرور منبع توکن را دریافت کرده و اعتبارسنجی میکند. این اعتبارسنجی شامل موارد زیر است:

- بررسی صحت امضا با استفاده از کلید مخفی یا کلید عمومی

- بررسی اعتبار زمانی (expiration time)

- بررسی سایر ادعاها مانند

audوiss

اگر توکن معتبر باشد، سرور به کاربر اجازه دسترسی به منبع محافظت شده را میدهد. در غیر این صورت، یک خطای احراز هویت یا مجوزدهی به کاربر برگردانده میشود.

بخش دوم: ضرورت استفاده از توکنهای وب

استفاده از توکنهای وب در معماریهای مدرن توسعه وب، به ویژه در APIها و سرویسهای RESTful، از اهمیت بالایی برخوردار است. دلایل متعددی برای این ضرورت وجود دارد که در ادامه به برخی از مهمترین آنها اشاره میکنیم:

Scalability و Statelessness: یکی از بزرگترین مزایای توکنهای وب، stateless بودن آنها است. به این معنی که سرور نیازی به ذخیره اطلاعات مربوط به وضعیت کاربر ندارد. تمام اطلاعات مورد نیاز برای احراز هویت و مجوزدهی در خود توکن ذخیره شده است. این امر باعث میشود که سیستم به راحتی scalable باشد و بتواند تعداد زیادی درخواست را بدون نیاز به منابع اضافی مدیریت کند. در مقابل، استفاده از Session IDها مستلزم ذخیره اطلاعات Session در سرور است که میتواند باعث افزایش بار سرور و کاهش scalability شود.

امنیت: توکنهای وب با استفاده از الگوریتمهای رمزنگاری قوی، از جمله HS256، RS256 و ES256، از اطلاعات محافظت میکنند. امضا در JWT تضمین میکند که توکن دستکاری نشده است و صحت آن قابل تأیید است. همچنین، با استفاده از زمان انقضا، میتوان از سوء استفاده از توکنهای دزدیده شده جلوگیری کرد.

Cross-Domain Authentication (CORS): توکنهای وب میتوانند به راحتی در محیطهای cross-domain مورد استفاده قرار گیرند. از آنجایی که تمام اطلاعات مورد نیاز در خود توکن ذخیره شده است، نیازی به Cookies که با محدودیتهای CORS روبرو هستند، نیست.

Delegated Authorization (OAuth2.0): توکنهای وب نقش مهمی در پروتکل OAuth 2.0 ایفا میکنند. OAuth 2.0 یک فریمورک برای delegated authorization است که به کاربران اجازه میدهد تا دسترسی به منابع خود را به برنامههای شخص ثالث بدون نیاز به اشتراکگذاری رمز عبور، واگذار کنند. توکنهای دسترسی (Access Tokens) که در OAuth 2.0 استفاده میشوند، معمولاً JWT هستند.

Mobile and Single-Page Applications (SPAs): توکنهای وب برای احراز هویت و مجوزدهی در برنامههای موبایل و SPAها بسیار مناسب هستند. از آنجایی که این برنامهها معمولاً فاقد Session management هستند، توکنهای وب راهی امن و کارآمد برای مدیریت دسترسی کاربران ارائه میدهند.

Fine-Grained Access Control: توکنهای وب به شما امکان میدهند تا سطح دسترسی کاربران را به صورت دقیق کنترل کنید. با استفاده از ادعاهای سفارشی در بدنه توکن، میتوانید مجوزهای مختلفی را به کاربران اختصاص دهید و به آنها اجازه دسترسی به منابع خاصی را بدهید.

Auditing and Logging: توکنهای وب میتوانند به شما کمک کنند تا فعالیت کاربران را به صورت دقیق مانیتور کرده و گزارشگیری کنید. با بررسی محتوای توکنها، میتوانید اطلاعات مفیدی در مورد درخواستهای کاربران، مجوزهای آنها و زمان دسترسی آنها به دست آورید.

بخش سوم: مزایا و معایب توکنهای وب

استفاده از توکنهای وب، همانند هر فناوری دیگری، دارای مزایا و معایبی است که باید در هنگام انتخاب آن در نظر گرفته شوند:

مزایا:

- Scalability و Statelessness: همانطور که پیشتر ذکر شد، Stateless بودن یکی از بزرگترین مزایای توکنهای وب است.

- امنیت: توکنهای وب با استفاده از الگوریتمهای رمزنگاری قوی، از اطلاعات محافظت میکنند.

- Cross-Domain Authentication: توکنهای وب میتوانند به راحتی در محیطهای cross-domain مورد استفاده قرار گیرند.

- Delegated Authorization (OAuth 2.0): توکنهای وب نقش مهمی در پروتکل OAuth 2.0 ایفا میکنند.

- Mobile and Single-Page Applications (SPAs): توکنهای وب برای احراز هویت و مجوزدهی در برنامههای موبایل و SPAها بسیار مناسب هستند.

- Fine-Grained Access Control: توکنهای وب به شما امکان میدهند تا سطح دسترسی کاربران را به صورت دقیق کنترل کنید.

- Auditing and Logging: توکنهای وب میتوانند به شما کمک کنند تا فعالیت کاربران را به صورت دقیق مانیتور کرده و گزارشگیری کنید.

معایب:

- Revocation Complexity: یکی از چالشهای اصلی توکنهای وب، مشکل ابطال (revocation) آنها است. از آنجایی که توکنها self-contained هستند، پس از صدور، امکان ابطال فوری آنها وجود ندارد. مگر اینکه از روشهای پیچیدهتری مانند Blacklisting یا Refresh Token Rotation استفاده شود.

- Token Size: JWTها میتوانند نسبتاً بزرگ باشند، به ویژه اگر حاوی اطلاعات زیادی در بدنه خود باشند. این میتواند باعث افزایش حجم درخواستها و کاهش عملکرد سیستم شود.

- Complexity: پیادهسازی و مدیریت صحیح توکنهای وب میتواند پیچیده باشد، به ویژه اگر از الگوریتمهای رمزنگاری پیشرفته و روشهای ابطال پیچیده استفاده شود.

- Security Risks: اگر کلید مخفی یا کلید خصوصی مورد استفاده برای امضای توکنها به خطر بیفتد، مهاجم میتواند توکنهای جعلی ایجاد کرده و به سیستم دسترسی غیرمجاز پیدا کند. بنابراین، حفاظت از این کلیدها از اهمیت بالایی برخوردار است.

بخش چهارم: بهترین روشها برای استفاده از توکنهای وب

برای استفاده موثر و ایمن از توکنهای وب، رعایت برخی از بهترین روشها ضروری است:

- استفاده از الگوریتمهای رمزنگاری قوی: همیشه از الگوریتمهای رمزنگاری قوی مانند RS256 یا ES256 برای امضای توکنها استفاده کنید. از استفاده از الگوریتمهای ضعیفتر مانند HS256 (در صورت امکان استفاده از روشهای جایگزین) که نیاز به کلید مخفی دارند، خودداری کنید، زیرا در صورت لو رفتن کلید، امنیت سیستم به خطر میافتد.

- حفاظت از کلیدهای خصوصی: کلیدهای خصوصی مورد استفاده برای امضای توکنها را به دقت محافظت کنید. این کلیدها نباید در کد منبع یا فایلهای پیکربندی ذخیره شوند. بهترین روش، استفاده از HSM (Hardware Security Module) یا مدیریت کلید ابری است.

- استفاده از زمان انقضا (Expiration Time): همیشه یک زمان انقضا برای توکنها تعیین کنید. این زمان باید به اندازه کافی کوتاه باشد تا از سوء استفاده از توکنهای دزدیده شده جلوگیری شود، اما نه آنقدر کوتاه که باعث ایجاد مشکلات برای کاربران شود.

- پیادهسازی روشهای ابطال: برای ابطال توکنهای غیرمعتبر، از روشهای ابطال مناسب مانند Blacklisting یا Refresh Token Rotation استفاده کنید.

- اعتبارسنجی ادعاها: هنگام اعتبارسنجی توکنها، تمام ادعاهای مهم مانند

iss(issuer)،aud(audience) وexp(expiration time) را بررسی کنید. - استفاده از HTTPS: همیشه از HTTPS برای انتقال توکنها استفاده کنید تا از استراق سمع (eavesdropping) جلوگیری شود.

- اجتناب از ذخیره اطلاعات حساس در توکنها: از ذخیره اطلاعات حساس مانند رمز عبور، شماره کارت اعتباری و سایر اطلاعات شخصی در توکنها خودداری کنید.

- بررسی کتابخانههای معتبر: از کتابخانههای معتبر و بهروز برای تولید و اعتبارسنجی توکنها استفاده کنید. این کتابخانهها معمولاً از آسیبپذیریهای امنیتی شناخته شده محافظت میکنند.

ساختار، ویژگیها و عملکرد: JSON Web Token (JWT)

در دنیای پویای توسعه وب مدرن، احراز هویت و مجوز دسترسی، سنگ بنای امنیت برنامههای کاربردی مبتنی بر وب و APIها به شمار میروند. از میان روشهای گوناگون مورد استفاده، توکن وب JSON (JWT) به عنوان یک استاندارد باز (RFC 7519) برای انتقال امن و خود-نگهدارنده اطلاعات بین طرفین، محبوبیت چشمگیری یافته است. در این مقاله، به بررسی عمیق ساختار، ویژگیها، و عملکرد JWT پرداخته و مزایا و کاربردهای آن را در زمینه امنیت برنامههای کاربردی و APIها شرح خواهیم داد.

مقدمه:

JWT، اساساً یک رشته رمزگذاری شده است که ادعاها (Claims) را درباره یک موجودیت (معمولاً کاربر) در خود جای میدهد. این ادعاها میتوانند شامل اطلاعاتی مانند هویت کاربر، نقشها، مجوزها و سایر دادههای مرتبط باشند. JWTها به طور معمول توسط یک سرویس احراز هویت صادر میشوند و سپس توسط مشتری (به عنوان مثال، یک مرورگر وب یا یک برنامه موبایل) ذخیره و در درخواستهای بعدی به عنوان مدرک احراز هویت ارائه میشوند. سرویسهای دریافت کننده JWT، با استفاده از یک کلید مخفی یا کلید عمومی، اعتبار JWT را تأیید کرده و بر اساس ادعاهای موجود در آن، مجوز دسترسی را تعیین میکنند.

ساختار JWT:

JWT از سه بخش اصلی تشکیل شده است که با نقطه (.) از یکدیگر جدا میشوند:

هدر (Header): این بخش حاوی اطلاعاتی در مورد نوع توکن (JWT) و الگوریتم رمزنگاری مورد استفاده برای امضای توکن است. معمولاً از الگوریتمهای HMAC SHA256 (HS256) یا RSA (RS256) برای امضای JWT استفاده میشود. هدر به صورت JSON تعریف شده و سپس با استفاده از الگوریتم Base64UrlEncode کدگذاری میشود.

صادر کننده JWT

sub(Subject): موجودیتی که JWT درباره آن است (معمولاً ID کاربر)aud(Audience): دریافت کننده JWTexp(Expiration Time): زمان انقضای JWTnbf(Not Before): زمانی که JWT قبل از آن معتبر نیستiat(Issued At): زمانی که JWT صادر شده استjti(JWT ID): یک شناسه یکتا برای JWT- ادعاهای عمومی (Public Claims): این ادعاها را میتوان به طور آزاد تعریف کرد و در صورت لزوم برای استفاده عمومی ثبت کرد. توصیه میشود که از یک فضای نام منحصر به فرد برای جلوگیری از تداخل با سایر ادعاها استفاده شود.

- ادعاهای خصوصی (Private Claims): این ادعاها سفارشی هستند و فقط بین صادر کننده و دریافت کننده JWT شناخته شدهاند.بار نیز به صورت JSON تعریف شده و سپس با استفاده از الگوریتم Base64UrlEncode کدگذاری میشود.

ویژگیهای JWT:

JWT دارای ویژگیهای متعددی است که آن را به یک انتخاب محبوب برای احراز هویت و مجوز دسترسی تبدیل کرده است:

- خود-نگهدارنده (Self-Contained): JWT حاوی تمام اطلاعات لازم برای احراز هویت و مجوز دسترسی است. این بدان معناست که سرورها نیازی به ذخیره اطلاعات جلسه کاربر ندارند و میتوانند به طور مستقل JWT را تأیید کنند.

- قابل انتقال (Portable): JWT را میتوان به راحتی بین سیستمهای مختلف انتقال داد. این امر به ویژه در محیطهای میکروسرویس و معماریهای توزیع شده مفید است.

- مقیاسپذیر (Scalable): از آنجایی که سرورها نیازی به نگهداری اطلاعات جلسه ندارند، JWT به طور قابل توجهی مقیاسپذیری برنامههای کاربردی را بهبود میبخشد.

- امن (Secure): با استفاده از الگوریتمهای رمزنگاری قوی، JWT از یکپارچگی و اصالت دادهها محافظت میکند. امضا اطمینان میدهد که JWT پس از صدور تغییر نکرده است.

- استاندارد (Standard): JWT یک استاندارد باز است (RFC 7519) که توسط طیف گستردهای از زبانها و کتابخانهها پشتیبانی میشود.

عملکرد JWT در فرآیند احراز هویت و مجوز دسترسی:

فرآیند کلی استفاده از JWT در احراز هویت و مجوز دسترسی به شرح زیر است:

- احراز هویت کاربر: کاربر با ارائه اعتبارنامههای خود (به عنوان مثال، نام کاربری و رمز عبور) به یک سرویس احراز هویت، درخواست احراز هویت میکند.

- ایجاد JWT: سرویس احراز هویت، پس از تأیید اعتبارنامهها، یک JWT ایجاد میکند که حاوی اطلاعات مربوط به کاربر است. این اطلاعات شامل ID کاربر، نقشها، مجوزها و زمان انقضای JWT است.

- ارسال JWT به کاربر: سرویس احراز هویت، JWT را به کاربر ارسال میکند. JWT معمولاً در یک کوکی مرورگر یا در هدر درخواست HTTP ذخیره میشود.

- ارائه JWT در درخواستهای بعدی: کاربر در درخواستهای بعدی به APIها یا منابع محافظت شده، JWT را ارائه میدهد. JWT معمولاً در هدر

Authorizationبا پیشوندBearerقرار میگیرد. - تأیید JWT: سرویس دریافت کننده، با استفاده از کلید مخفی یا کلید عمومی مربوطه، اعتبار JWT را تأیید میکند. اگر امضا معتبر باشد، سرویس میتواند اطمینان حاصل کند که JWT پس از صدور تغییر نکرده است و توسط یک صادر کننده معتبر صادر شده است.

- مجوز دسترسی: پس از تأیید JWT، سرویس دریافت کننده بر اساس ادعاهای موجود در JWT (به عنوان مثال، نقشها و مجوزها)، مجوز دسترسی کاربر به منبع درخواست شده را تعیین میکند.

مزایای استفاده از JWT:

- کاهش بار سرور: از آنجا که اطلاعات جلسه کاربر در خود JWT ذخیره میشود، سرور نیازی به نگهداری اطلاعات جلسه ندارد، که باعث کاهش بار سرور و بهبود مقیاسپذیری میشود.

- بهبود عملکرد: تأیید اعتبار JWT به طور معمول سریعتر از جستجوی اطلاعات جلسه در پایگاه داده است.

- معماری میکروسرویس: JWT به خوبی با معماری میکروسرویس سازگار است، زیرا به سرویسها اجازه میدهد تا به طور مستقل احراز هویت و مجوز دسترسی را انجام دهند.

- احراز هویت بین دامنهای (Cross-Domain Authentication): JWT میتواند برای احراز هویت بین دامنههای مختلف استفاده شود، زیرا به کوکیها وابسته نیست.

ملاحظات امنیتی:

- نگهداری امن کلید مخفی/خصوصی: کلید مخفی (در الگوریتمهای HMAC) یا کلید خصوصی (در الگوریتمهای RSA) باید به طور امن نگهداری شوند. در صورت به خطر افتادن کلید، امکان جعل JWT وجود دارد.

- استفاده از HTTPS: برای جلوگیری از رهگیری JWT در حین انتقال، همیشه باید از HTTPS استفاده شود.

- تنظیم زمان انقضای مناسب: JWTها باید دارای زمان انقضای معقول باشند تا خطر سوء استفاده از JWTهای دزدیده شده را کاهش دهند.

- جلوگیری از ذخیره اطلاعات حساس در JWT: از ذخیره اطلاعات بسیار حساس در JWT خودداری کنید، زیرا JWT به راحتی قابل خواندن است (اگرچه امضا شده و غیرقابل تغییر).

- بررسی اعتبار صادر کننده (Issuer Validation): همیشه اعتبار صادر کننده JWT را تأیید کنید تا از سوء استفاده از JWTهای جعلی جلوگیری شود.

نشانه وب JSON (JWT) یک روش قدرتمند و کارآمد برای احراز هویت و مجوز دسترسی در برنامههای کاربردی وب و APIها است. با درک ساختار، ویژگیها و عملکرد JWT، توسعه دهندگان میتوانند به طور مؤثر از آن برای بهبود امنیت، مقیاسپذیری و عملکرد برنامههای کاربردی خود استفاده کنند. با این حال، ضروری است که ملاحظات امنیتی مرتبط با JWT را درک کرده و اقدامات مناسب را برای کاهش خطرات احتمالی انجام دهید. با رعایت این اصول، میتوان از JWT به عنوان یک ابزار قدرتمند برای تأمین امنیت سیستمهای مبتنی بر وب استفاده کرد.

موارد کاربرد JWT و سناریوهای پیادهسازی

فرآیند کلی کار با JWT به شرح زیر است:

- احراز هویت (Authentication): کاربر (سرویس گیرنده) با ارائه اعتبارنامههای خود (مانند نام کاربری و رمز عبور) به سرور احراز هویت میشود.

- صدور JWT (Token Issuance): در صورت موفقیتآمیز بودن احراز هویت، سرور یک JWT جدید با اطلاعات کاربری و مجوزهای لازم صادر میکند.

- ارسال JWT (Token Transmission): سرور JWT را به کاربر ارسال میکند. معمولاً JWT در هدر Authorization یک درخواست HTTP با پیشوند “Bearer” قرار میگیرد.

- تأیید JWT (Token Verification): با دریافت یک درخواست حاوی JWT، سرور با استفاده از کلید مخفی یا کلید عمومی مربوطه، امضای JWT را تأیید میکند. اگر امضا معتبر باشد، سرور اطلاعات موجود در بار داده را استخراج کرده و به درخواست رسیدگی میکند.

موارد کاربرد JWT:

JWT کاربردهای گستردهای در حوزههای مختلف توسعه نرمافزار دارد، از جمله:

احراز هویت (Authentication):

- احراز هویت مبتنی بر توکن (Token-Based Authentication): JWT به عنوان یک توکن دسترسی (Access Token) برای احراز هویت کاربران در سیستمهای توزیع شده و میکروسرویسها استفاده میشود. پس از احراز هویت اولیه، کاربر یک JWT دریافت میکند و برای دسترسی به منابع محافظت شده، JWT را در درخواستهای خود ارائه میدهد. این روش جایگزینی مناسب برای روشهای سنتی مبتنی بر Session است و از نیاز به مدیریت Session در سمت سرور میکاهد.

- احراز هویت Single Sign-On (SSO): JWT میتواند در سیستمهای SSO برای به اشتراک گذاشتن اطلاعات احراز هویت بین چندین برنامه و سرویس استفاده شود. یک JWT صادر شده توسط یک Identity Provider (IdP) میتواند برای احراز هویت کاربر در سایر برنامهها و سرویسهایی که به IdP اعتماد دارند، مورد استفاده قرار گیرد.

مجوز دسترسی (Authorization):

- کنترل دسترسی مبتنی بر نقش (Role-Based Access Control – RBAC): اطلاعات مربوط به نقشهای کاربری و مجوزهای دسترسی میتوانند در بار داده JWT گنجانده شوند. سرور میتواند با بررسی این اطلاعات، تعیین کند که کاربر مجاز به دسترسی به یک منبع خاص است یا خیر.

- کنترل دسترسی دقیق (Fine-Grained Access Control): علاوه بر نقشها، اطلاعات دقیقتری در مورد مجوزهای دسترسی (مانند دسترسی به یک رکورد خاص یا انجام یک عمل خاص) میتوانند در بار داده JWT قرار داده شوند.

تبادل امن اطلاعات (Secure Data Exchange):

- انتقال اطلاعات کاربری: اطلاعات کاربری (مانند نام، ایمیل و غیره) میتوانند به صورت امن و قابل اعتماد از طریق JWT بین طرفین منتقل شوند. امضای JWT تضمین میکند که اطلاعات دستکاری نشدهاند.

- API Gateways: JWTها اغلب در API Gateways برای تأیید اعتبار و مجوز دسترسی به APIهای مختلف استفاده میشوند.

جلسات یکبار مصرف (One-Time Sessions):

- بازیابی رمز عبور (Password Reset): یک JWT با یک زمان انقضا کوتاه میتواند برای تأیید درخواستهای بازیابی رمز عبور استفاده شود.

- تأیید ایمیل (Email Verification): مشابه بازیابی رمز عبور، یک JWT با زمان انقضا کوتاه میتواند برای تأیید آدرس ایمیل کاربر استفاده شود.

سناریوهای پیادهسازی JWT:

معماری میکروسرویس (Microservices Architecture): در معماری میکروسرویس، JWT نقش مهمی در مدیریت احراز هویت و مجوز دسترسی بین سرویسهای مختلف ایفا میکند.

- API Gateway: سرویس API Gateway به عنوان نقطه ورود به سیستم عمل میکند و مسئولیت تأیید اعتبار و مجوز دسترسی را بر عهده دارد. API Gateway یک JWT را از سرویس گیرنده دریافت کرده و اعتبار آن را تأیید میکند. در صورت معتبر بودن JWT، API Gateway درخواست را به میکروسرویس مربوطه هدایت میکند.

- Service-to-Service Communication: میکروسرویسها نیز میتوانند از JWT برای احراز هویت و مجوز دسترسی در هنگام ارتباط با یکدیگر استفاده کنند. این امر امنیت و یکپارچگی سیستم را افزایش میدهد.

برنامههای تک صفحهای (Single-Page Applications – SPAs): SPAs معمولاً از APIهای سمت سرور برای دریافت دادهها و انجام عملیات استفاده میکنند. JWT به عنوان یک مکانیزم امن و کارآمد برای احراز هویت کاربر و مجوز دسترسی به این APIها استفاده میشود. JWT معمولاً در مرورگر کاربر ذخیره میشود و در هدر Authorization هر درخواست API ارسال میشود.

برنامههای موبایل (Mobile Applications): مشابه SPAs، برنامههای موبایل نیز میتوانند از JWT برای احراز هویت کاربر و دسترسی به APIهای سمت سرور استفاده کنند. JWT معمولاً در حافظه امن دستگاه موبایل ذخیره میشود.

اینترنت اشیا (Internet of Things – IoT): در محیطهای IoT که دستگاهها با محدودیت منابع مواجه هستند، JWT به دلیل حجم کم و کارایی بالا، انتخاب مناسبی برای احراز هویت و مجوز دسترسی است.

نکات امنیتی در استفاده از JWT:

- از یک کلید مخفی (Secret Key) قوی استفاده کنید: کلید مخفی باید به صورت امن نگهداری شود و نباید به اشتراک گذاشته شود.

- از HTTPS برای انتقال JWT استفاده کنید: این امر از رهگیری JWT توسط مهاجمان جلوگیری میکند.

- از زمان انقضا (Expiration Time) استفاده کنید: زمان انقضا مشخص میکند که JWT تا چه زمانی معتبر است. پس از انقضا، JWT باید منقضی شود و کاربر باید دوباره احراز هویت شود.

- از Refresh Token استفاده کنید: Refresh Token میتواند برای دریافت یک JWT جدید بدون نیاز به احراز هویت مجدد استفاده شود. این امر تجربه کاربری را بهبود میبخشد.

- از روشهای لغو اعتبار JWT (Token Revocation) استفاده کنید: در صورتی که JWT به خطر افتاد، باید بتوان آن را لغو اعتبار کرد.

- از کتابخانههای امن و بهروز برای تولید و تأیید JWT استفاده کنید: استفاده از کتابخانههای امن و بهروز از آسیبپذیریهای امنیتی جلوگیری میکند.

موارد کاربرد JWT و سناریوهای پیادهسازی

مزایای استفاده از JWT:

استفاده از JWT مزایای متعددی را به همراه دارد، از جمله:

- سبک و کارآمد: JWT یک توکن نسبتاً کوچک است که به سرعت قابل تولید و اعتبارسنجی است.

- مستقل از زبان: JWT از فرمت JSON استفاده میکند که توسط تقریباً تمام زبانهای برنامهنویسی پشتیبانی میشود.

- قابلیت استفاده مجدد: JWT را میتوان در چندین سیستم و برنامه کاربردی استفاده کرد.

- امن: با استفاده از امضای دیجیتال، JWT تضمین میکند که محتوای توکن تغییر نکرده و اصالت آن قابل تایید است.

- مقیاسپذیری: JWT به سرور احراز هویت اجازه میدهد تا حالت را حفظ نکند (Stateless)، که به بهبود مقیاسپذیری سیستم کمک میکند.

- قابلیت سفارشیسازی: Payload JWT میتواند حاوی اطلاعات مورد نیاز برنامه کاربردی شما باشد.

موارد کاربرد JWT:

JWT در طیف گستردهای از سناریوها کاربرد دارد، از جمله:

احراز هویت (Authentication):

- وب: پس از احراز هویت موفقیتآمیز کاربر، یک JWT به عنوان توکن دسترسی به کاربر داده میشود. کاربر این توکن را در درخواستهای بعدی خود به سرور ارسال میکند تا هویت خود را احراز کند.

- برنامههای موبایل: مشابه وب، JWT میتواند برای احراز هویت کاربران در برنامههای موبایل استفاده شود.

- APIها: JWT به عنوان یک روش استاندارد برای احراز هویت کاربران در APIهای RESTful استفاده میشود.

- احراز هویت تکعاملی (Single Sign-On – SSO): JWT میتواند برای پیادهسازی SSO بین چندین برنامه کاربردی استفاده شود.

مجوزدهی (Authorization):

- کنترل دسترسی: Payload JWT میتواند حاوی اطلاعاتی در مورد نقشها و مجوزهای کاربر باشد. سرور میتواند از این اطلاعات برای تعیین اینکه کاربر به چه منابعی دسترسی دارد استفاده کند.

- محدود کردن دسترسی به منابع: JWT میتواند برای محدود کردن دسترسی به منابع خاص بر اساس اطلاعات موجود در Payload استفاده شود.

تبادل اطلاعات (Information Exchange):

- ارتباط بین سرویسها: JWT میتواند برای انتقال امن اطلاعات بین سرویسهای مختلف در یک معماری میکروسرویس استفاده شود.

- اشتراکگذاری اطلاعات بین دامنهها: JWT میتواند برای اشتراکگذاری اطلاعات بین دامنههای مختلف استفاده شود.

سناریوهای پیادهسازی JWT:

در اینجا به بررسی چند سناریوی رایج پیادهسازی JWT میپردازیم:

سناریو 1: احراز هویت کاربر در یک وبسایت

- ورود کاربر: کاربر نام کاربری و رمز عبور خود را وارد میکند.

- اعتبارسنجی: سرور اعتبار کاربر را بررسی میکند.

- ایجاد JWT: اگر اعتبار کاربر معتبر باشد، سرور یک JWT ایجاد میکند که شامل اطلاعات کاربر (مانند شناسه کاربر، نقشها و مجوزها) است.

- ارسال JWT به کاربر: JWT به عنوان یک کوکی یا در بدنه پاسخ HTTP به کاربر ارسال میشود.

- ارسال JWT در درخواستهای بعدی: کاربر JWT را در هدر

Authorizationبا پیشوندBearer(به عنوان مثال،Authorization: Bearer <JWT>) در هر درخواست بعدی به سرور ارسال میکند. - اعتبارسنجی JWT: سرور JWT را با استفاده از کلید مخفی یا کلید عمومی خود اعتبارسنجی میکند.

- مجوزدهی: سرور بر اساس اطلاعات موجود در JWT، دسترسی کاربر به منابع مورد درخواست را تعیین میکند.

سناریو 2: احراز هویت API

- دریافت JWT: مشتری (مانند یک برنامه موبایل یا یک سرویس دیگر) JWT را از یک سرور احراز هویت دریافت میکند (مثلاً پس از ورود کاربر یا با استفاده از یک فرآیند دیگر).

- ارسال JWT در درخواست: مشتری JWT را در هدر

Authorizationبا پیشوندBearerدر هر درخواست به API ارسال میکند. - اعتبارسنجی JWT: API JWT را با استفاده از کلید مخفی یا کلید عمومی خود اعتبارسنجی میکند.

- مجوزدهی: API بر اساس اطلاعات موجود در JWT، دسترسی مشتری به منابع مورد درخواست را تعیین میکند.

سناریو 3: احراز هویت تکعاملی (SSO)

- ورود کاربر به یک برنامه: کاربر به یکی از برنامههای شرکت وارد میشود.

- ایجاد JWT: برنامه یک JWT ایجاد میکند که شامل اطلاعات کاربر است.

- به اشتراکگذاری JWT: JWT بین برنامههای مختلف به اشتراک گذاشته میشود (به عنوان مثال، از طریق کوکیها یا یک سرویس متمرکز).

- احراز هویت در برنامههای دیگر: کاربر بدون نیاز به ورود مجدد میتواند به سایر برنامههای شرکت دسترسی پیدا کند، زیرا اطلاعات احراز هویت در JWT وجود دارد.

نکات مهم در پیادهسازی JWT:

- از یک کلید قوی استفاده کنید: کلید مورد استفاده برای امضای JWT باید قوی و محرمانه باشد. از کلیدهای ضعیف یا کلیدهایی که در معرض خطر هستند استفاده نکنید.

- از HTTPS استفاده کنید: برای انتقال JWT، همیشه از HTTPS استفاده کنید تا از رهگیری و دستکاری JWT توسط مهاجمان جلوگیری شود.

- تاریخ انقضا تعیین کنید: JWT باید دارای تاریخ انقضا باشد تا از سوء استفاده از آن در صورت به خطر افتادن جلوگیری شود.

- از Claimهای استاندارد استفاده کنید: برای افزایش قابلیت همکاری، سعی کنید از Claimهای استاندارد JWT مانند

iss(صادرکننده)،sub(موضوع)،aud(مخاطب)،exp(تاریخ انقضا) وiat(زمان صدور) استفاده کنید. - مدیریت توکنهای منقضی شده: مکانیزمی برای باطل کردن JWTهای منقضی شده و یا به خطر افتاده ایجاد کنید (به عنوان مثال، با استفاده از لیست سیاه توکنها).

- پیادهسازی Refresh Tokenها: برای جلوگیری از نیاز به ورود مجدد کاربر پس از انقضای JWT، از Refresh Tokenها استفاده کنید.

- توجه به امنیت: با دقت به مسائل امنیتی JWT توجه کنید و از بهترین روشها برای محافظت از توکنهای خود پیروی کنید.

ملاحظات امنیتی و بهترین روشها برای استفاده از JWT

ملاحظات امنیتی کلیدی:

انتخاب الگوریتم رمزنگاری مناسب:

- اجتناب از الگوریتم

alg:none: این الگوریتم به هیچ وجه از امضاء استفاده نمیکند، و در نتیجه هرکسی میتواند یک JWT جدید با ادعاهای دلخواه ایجاد کند. استفاده ازalg: noneیک آسیبپذیری بسیار خطرناک است و باید به هر قیمتی از آن اجتناب شود. - الگوریتمهای HMAC (HS256, HS384, HS512): این الگوریتمها از یک کلید متقارن (Secret Key) برای امضاء و تأیید توکنها استفاده میکنند. امنیت الگوریتمهای HMAC به شدت وابسته به امنیت و محرمانگی کلید متقارن است. از به اشتراک گذاری کلید متقارن با هر کسی جز سرور احراز هویت خود اجتناب کنید. همچنین، اطمینان حاصل کنید که کلید متقارن به اندازه کافی قوی و تصادفی باشد (حداقل 256 بیت برای HS256).

- الگوریتمهای RSA (RS256, RS384, RS512) و ECDSA (ES256, ES384, ES512): این الگوریتمها از یک جفت کلید نامتقارن (کلید خصوصی و کلید عمومی) استفاده میکنند. کلید خصوصی برای امضاء توکنها استفاده میشود و باید به شدت محافظت شود. کلید عمومی برای تأیید توکنها استفاده میشود و میتواند به طور عمومی توزیع شود. استفاده از الگوریتمهای RSA و ECDSA به طور کلی امنتر از الگوریتمهای HMAC است، زیرا کلید خصوصی هرگز نباید به اشتراک گذاشته شود.

- اجتناب از الگوریتم

حفاظت از کلیدهای رمزنگاری:

- کلید خصوصی (Private Key): کلید خصوصی باید در یک محیط امن، مانند یک HSM (Hardware Security Module) یا یک KMS (Key Management Service) ذخیره شود. از ذخیره کلید خصوصی در فایلهای پیکربندی یا کد منبع خودداری کنید.

- کلید متقارن (Secret Key): کلید متقارن باید به طور امن در سرور احراز هویت ذخیره شود و به هیچ وجه به اشتراک گذاشته نشود. از متغیرهای محیطی (Environment Variables) برای نگهداری کلید متقارن استفاده کنید و از قرار دادن آن در فایلهای پیکربندی که در مخزن کد (Code Repository) هستند خودداری کنید.

- چرخش کلید (Key Rotation): به طور منظم کلیدهای رمزنگاری خود را (چه کلید متقارن و چه کلید خصوصی) تغییر دهید. این امر خطر سوء استفاده از کلیدهای به خطر افتاده را کاهش میدهد.

ادعاهای JWT:

exp(Expiration Time): این ادعا نشان میدهد که چه زمانی توکن منقضی میشود. تعیین یک زمان انقضای کوتاه (مثلاً چند دقیقه یا چند ساعت) احتمال سوء استفاده از توکنهای به خطر افتاده را کاهش میدهد.nbf(Not Before): این ادعا مشخص میکند که توکن قبل از چه زمانی نباید معتبر باشد. این ادعا میتواند برای جلوگیری از سوء استفاده از توکنهایی که در آینده صادر شدهاند استفاده شود.iss(Issuer): این ادعا مشخص میکند که چه کسی توکن را صادر کرده است. تأیید این ادعا میتواند از جعل توکنها توسط افراد غیرمجاز جلوگیری کند.aud(Audience): این ادعا مشخص میکند که توکن برای چه کسانی در نظر گرفته شده است. این ادعا میتواند برای اطمینان از اینکه توکن تنها برای مقاصد مورد نظر استفاده میشود، استفاده شود.- اجتناب از قرار دادن اطلاعات حساس در JWT: از قرار دادن اطلاعات حساس مانند گذرواژهها، شماره کارت اعتباری، یا اطلاعات سلامت در JWT خودداری کنید. JWTها معمولاً به صورت base64 رمزگذاری میشوند، که به راحتی قابل رمزگشایی است. به جای ذخیره اطلاعات حساس، از یک شناسه (ID) به عنوان ادعا استفاده کنید و اطلاعات حساس را در پایگاه داده خود نگهداری کنید.

اعتبارسنجی JWT:

- اعتبارسنجی امضاء (Signature Validation): همیشه امضای JWT را قبل از استفاده از آن تأیید کنید. این امر اطمینان میدهد که توکن توسط یک منبع معتبر صادر شده است و در طول انتقال تغییر نکرده است.

- اعتبارسنجی ادعاها (Claim Validation): ادعاهای مهم مانند

exp،nbf،issوaudرا تأیید کنید. این امر اطمینان میدهد که توکن معتبر است و برای هدف مورد نظر استفاده میشود. - لیست سیاه توکنها (Token Blacklist): در مواردی که نیاز به لغو اعتبار یک توکن قبل از زمان انقضای آن دارید (به عنوان مثال، در صورت تغییر گذرواژه یا سوء استفاده از حساب کاربری)، میتوانید از یک لیست سیاه توکنها استفاده کنید. لیست سیاه یک پایگاه داده است که شامل توکنهای نامعتبر است. قبل از استفاده از یک توکن، باید بررسی کنید که آیا در لیست سیاه وجود دارد یا خیر. اگرچه پیاده سازی لیست سیاه می تواند پیچیده تر باشد، اما یک لایه امنیتی اضافی فراهم می کند.

حملات رایج JWT و روشهای مقابله با آنها:

- حمله

alg: none: همانطور که قبلاً ذکر شد، از استفاده از الگوریتمalg: noneبه شدت خودداری کنید. - حمله تغییر کلید (Key Confusion Attack): در این نوع حمله، مهاجم سعی میکند با جایگزین کردن کلید عمومی با یک کلید خصوصی که کنترل آن را در دست دارد، سرور را فریب دهد. برای جلوگیری از این حمله، اطمینان حاصل کنید که سرور به درستی کلید عمومی را تأیید میکند.

- حمله brute-force: اگر از الگوریتم HMAC استفاده میکنید، مهاجم ممکن است سعی کند کلید متقارن را با استفاده از حمله brute-force حدس بزند. برای جلوگیری از این حمله، از یک کلید متقارن قوی و تصادفی استفاده کنید و از چرخش کلید به طور منظم استفاده کنید.

- حمله

بهترین روشها:

- استفاده از کتابخانههای JWT معتبر: از کتابخانههای JWT معتبر و بهروز برای ایجاد و اعتبارسنجی توکنها استفاده کنید. این کتابخانهها معمولاً از بسیاری از خطاهای رایج جلوگیری میکنند و امکانات بیشتری را برای امنیت فراهم میکنند.

- پیکربندی صحیح کتابخانه JWT: به دقت تنظیمات کتابخانه JWT را پیکربندی کنید تا از الگوریتمهای رمزنگاری قوی، زمان انقضای مناسب و سایر تنظیمات امنیتی استفاده شود.

- بررسی منظم آسیبپذیریها: به طور منظم کتابخانهها و وابستگیهای JWT خود را برای آسیبپذیریهای امنیتی بررسی کنید و در صورت لزوم آنها را بهروزرسانی کنید.

- استفاده از HTTPS: همیشه از HTTPS برای انتقال JWTها استفاده کنید تا از رهگیری توکنها توسط افراد غیرمجاز جلوگیری شود.

- ذخیره سازی امن توکنها در سمت کلاینت: در سمت کلاینت (به عنوان مثال، در یک مرورگر وب)، توکنها را در مکان امن ذخیره کنید. از ذخیره توکنها در localStorage یا sessionStorage خودداری کنید، زیرا این مکانها در معرض حملات XSS (Cross-Site Scripting) هستند. به جای آن، از کوکیهای HTTP-only با ویژگی Secure استفاده کنید.

نتیجهگیری و جمعبندی

با درک صحیح مفاهیم، اصول و ملاحظات امنیتی ارائه شده در این مقاله، میتوانید از JWT به طور موثر و ایمن در پروژههای خود استفاده نمایید. این امر به شما کمک میکند تا امنیت و کارایی برنامههای خود را به طور قابل توجهی افزایش دهید و تجربه کاربری بهتری را برای کاربران خود فراهم آورید. JWT به عنوان ابزاری قدرتمند، میتواند نقش مهمی در تضمین امنیت و مدیریت هویت در برنامههای تحت وب و موبایل ایفا کند.

اهمیت تداوم در ارتقای امنیت:

در پایان، لازم به ذکر است که امنیت یک فرآیند مداوم است و نباید به عنوان یک اقدام یکباره در نظر گرفته شود. امنیت باید به طور مرتب مورد بررسی و بازبینی قرار گیرد و با توجه به آخرین تهدیدات امنیتی، بهروزرسانی شود. با آگاهی از آخرین آسیبپذیریها، تهدیدات و رعایت بهترین روشها، میتوانید از برنامههای خود در برابر حملات احتمالی محافظت کنید و از دادههای کاربران خود محافظت نمایید. پیگیری مستمر تحولات در حوزه امنیت سایبری و بهروزرسانی دانش فنی، نقش حیاتی در حفظ امنیت برنامههای شما در دنیای دیجیتال دارد.

جستجو

دسته بندی ها

- آخرین آموزش ها (3)

- پراجکت سرور (18)

- شیرپوینت (56)

- طراحی سایت (43)

- فناوری اطلاعات (183)

- مایکروسافت داینامیک (8)

پست های محبوب

درباره شرکت

در خبرنامه ما مشترک شوید و آخرین اخبار و به روزرسانی های را در صندوق ورودی خود مستقیماً دریافت کنید.

آخرین دیدگاهها

- رضوی در مدیریت گروههای شیرپوینت

- زینب در معرفی پراجکت سرور

- نیوشا ابهری در مدیریت گروههای شیرپوینت

- رعنا در محدودیت های پراجکت سرور

- شکوری در مایکروسافت پاور پیج Microsoft Power Pages

دیدگاه بگذارید